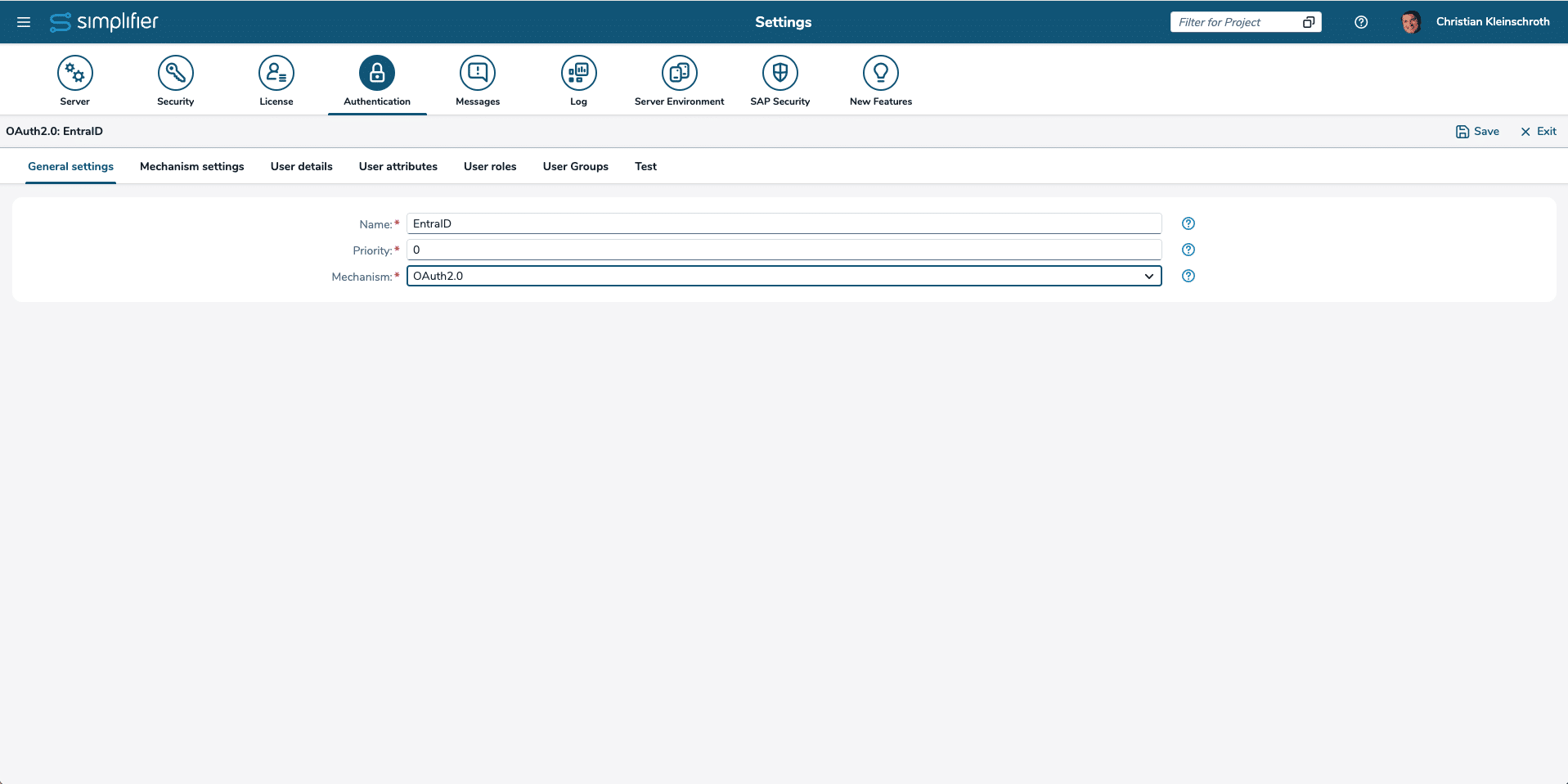

1. Neue Authentifizierung erstellen

Innerhalb von Simplifier – Gehen Sie zu den Servereinstellungen -> Authentifizierung und erstellen Sie eine neue Authentifizierung

2. Wechseln Sie zu den Mechanismuseinstellungen

Wechseln Sie zu den Mechanismuseinstellungen und kopieren Sie die Redirect-URL, um die Entra ID-Registrierung vorzubereiten

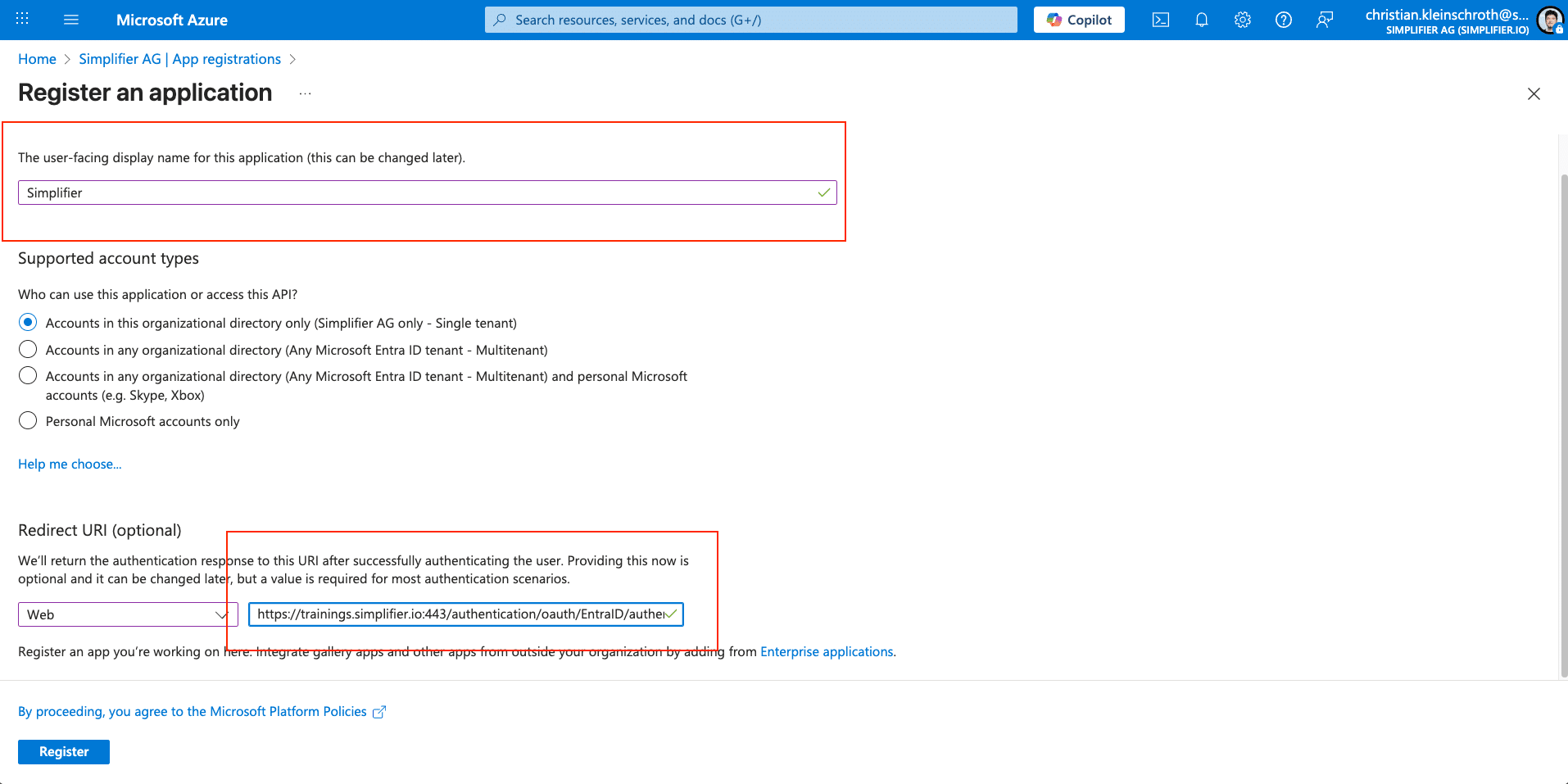

3. Registrieren Sie Simplifier als Anwendung in Entra ID

- Melden Sie sich im Microsoft Azure-Portal mit einem Konto mit Administratorberechtigungen an. Sie müssen ein Konto im selben Microsoft 365-Abonnement (Tenant) verwenden, in dem Sie eine App registrieren möchten. Wählen Sie auf der Startseite des Portals unter Azure-Dienste Microsoft Entra ID aus.

- Wählen Sie im linken Navigationsbereich App-Registrierungen aus und wählen Sie dann + Neue Registrierung auf der Seite App-Registrierungen aus.

- Geben Sie auf der Seite App-Registrierungen die Registrierungsinformationen Ihrer Anwendung ein, wie in der Tabelle beschrieben.

- Geben Sie einen aussagekräftigen Anwendungsnamen ein, der den Benutzern angezeigt wird.

- Wählen Sie Web für die Redirect-Option und kopieren Sie die Redirect-URL aus den Simplifier-Einstellungen, siehe Schritt 2

- Beenden Sie die Erstellung mit einem Klick auf Registrieren

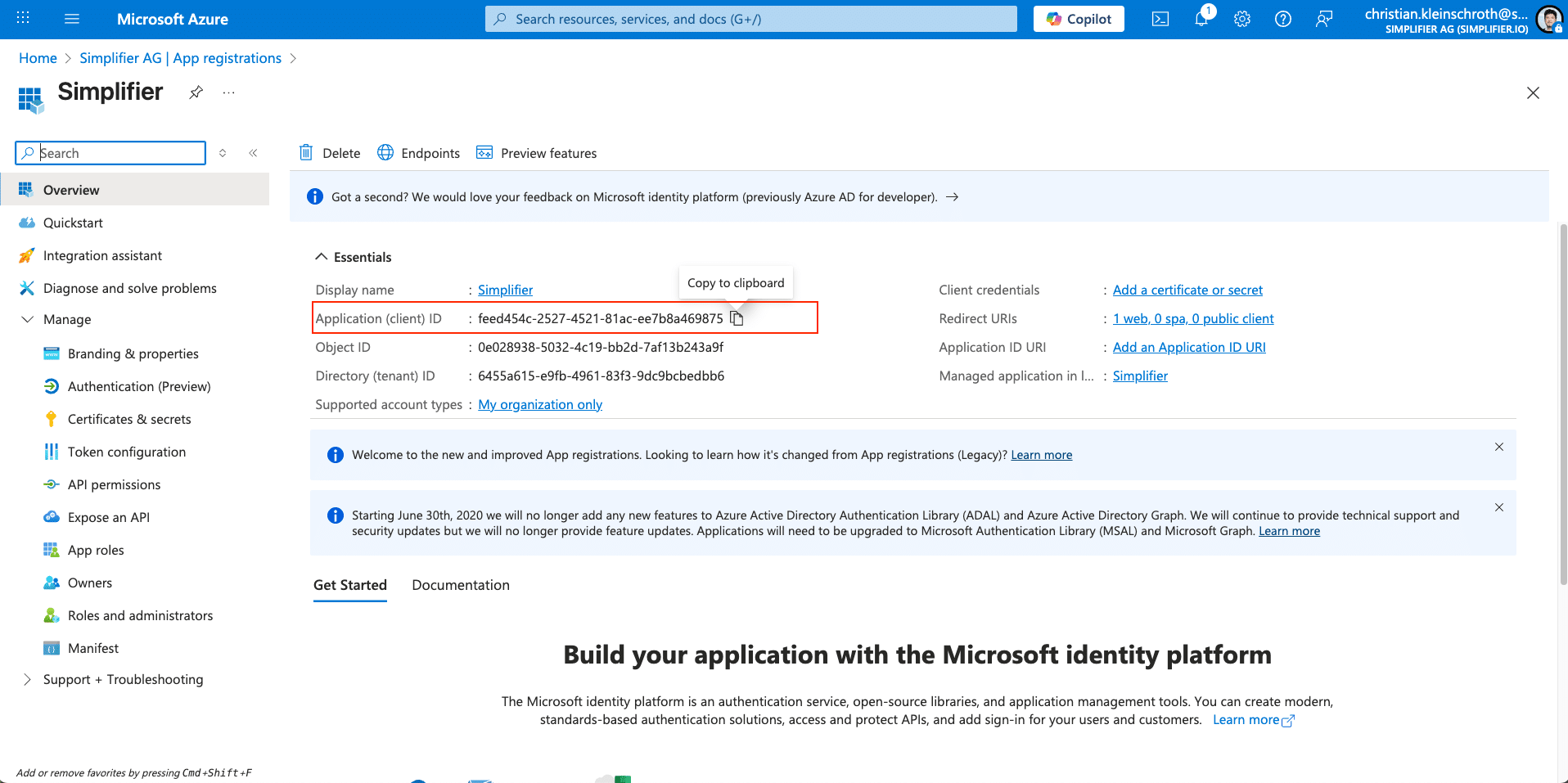

4. Konfigurieren Sie die Client-ID

Kopieren Sie die Client-ID (Anwendungs-ID) aus der erstellten Entra-Anwendung in das Simplifier-Mechanismus-Einstellungsfeld Client-ID

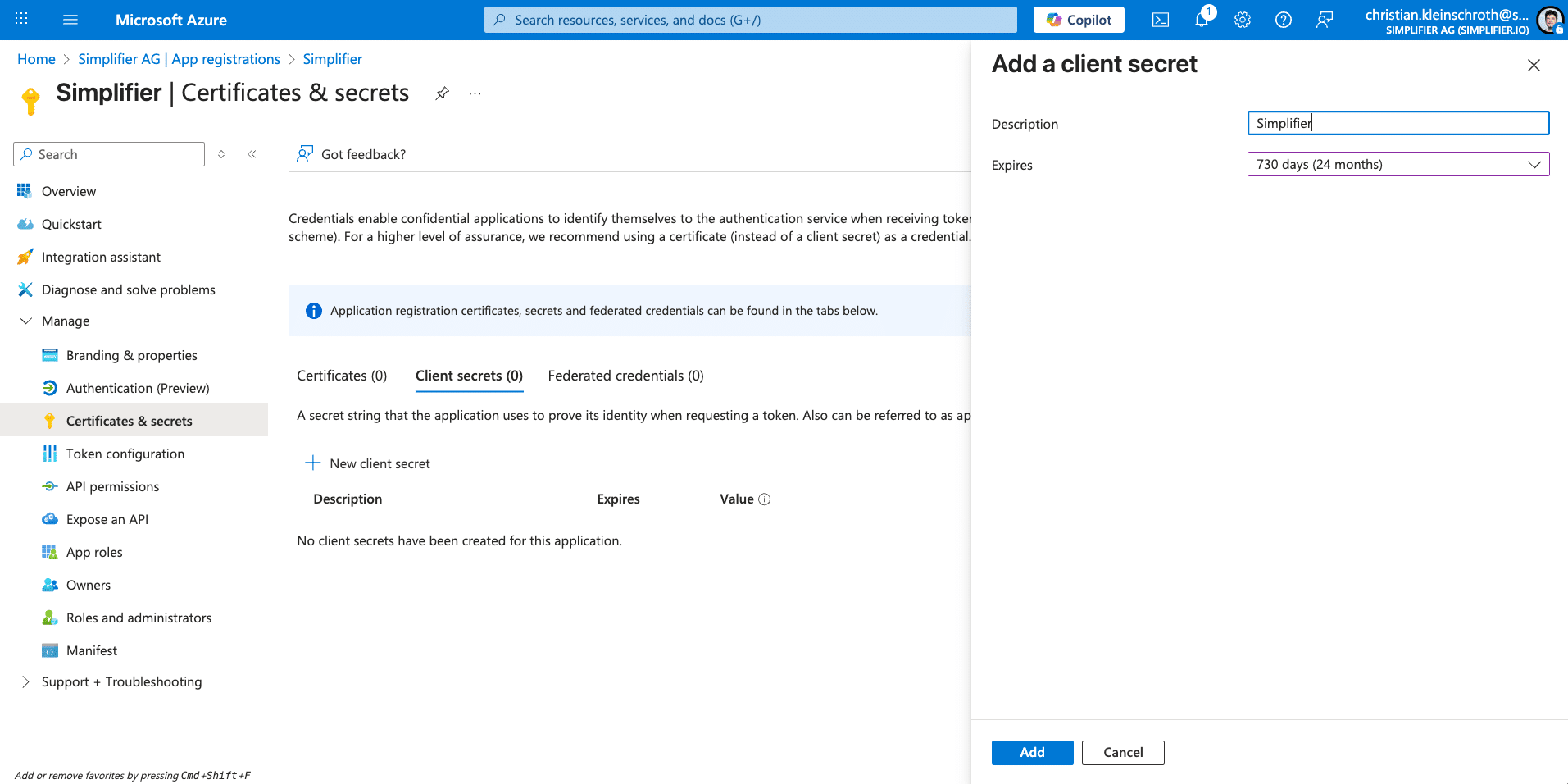

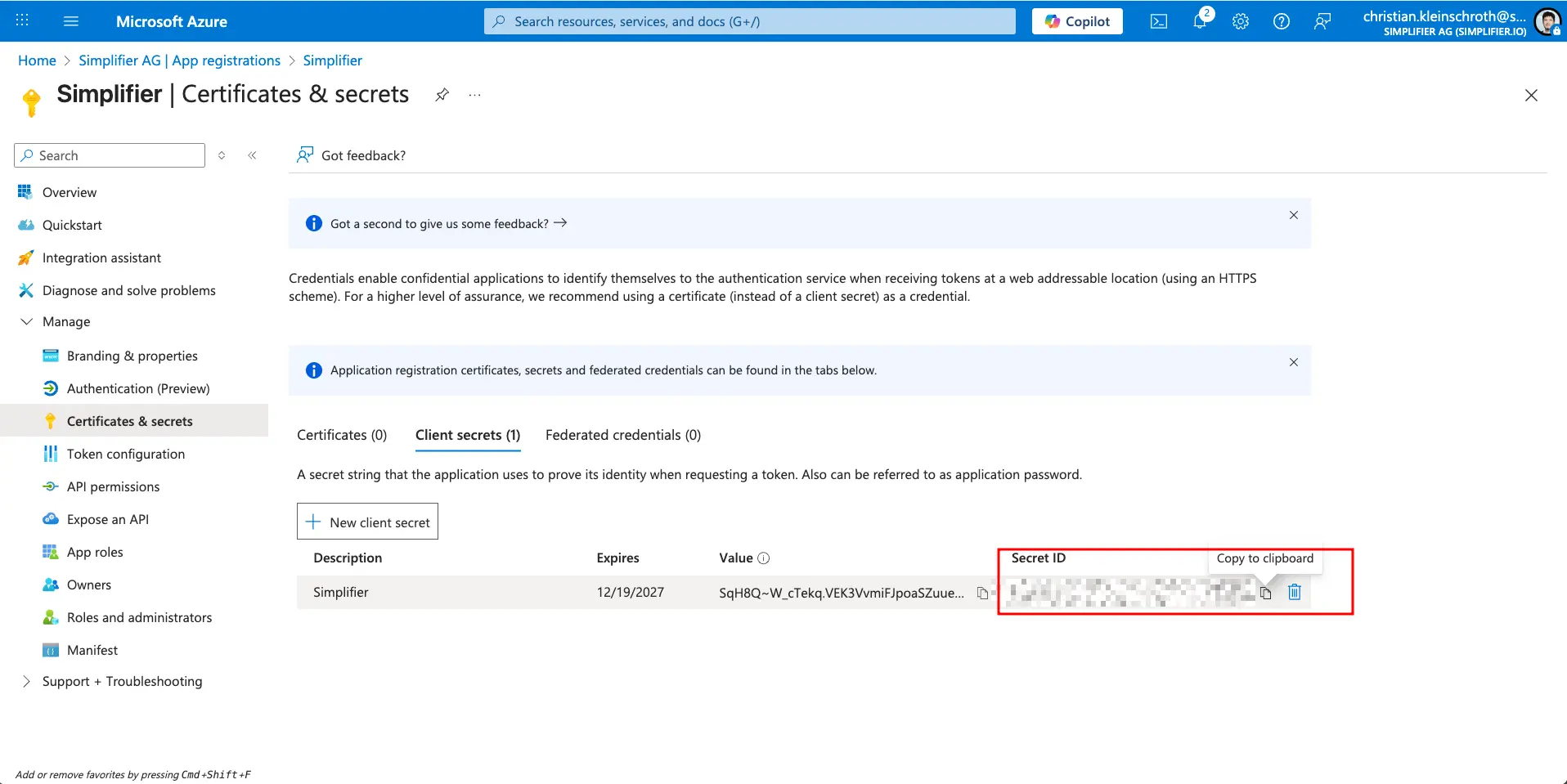

5. Erstellen Sie einen Client Secret

Ein Client Secret ist wie ein Passwort für den Entra ID-Zugriff für Simplifier. Client Secrets haben ein Ablaufdatum und müssen innerhalb eines bestimmten Zeitrahmens ausgetauscht werden.

Fügen Sie ein Client Secret hinzu, indem Sie im linken Navigationsbereich auf den Link Zertifikate & Geheimnisse klicken

Kopieren Sie den Client Secret unter den Mechanismuseinstellungen in das Feld Client Secret

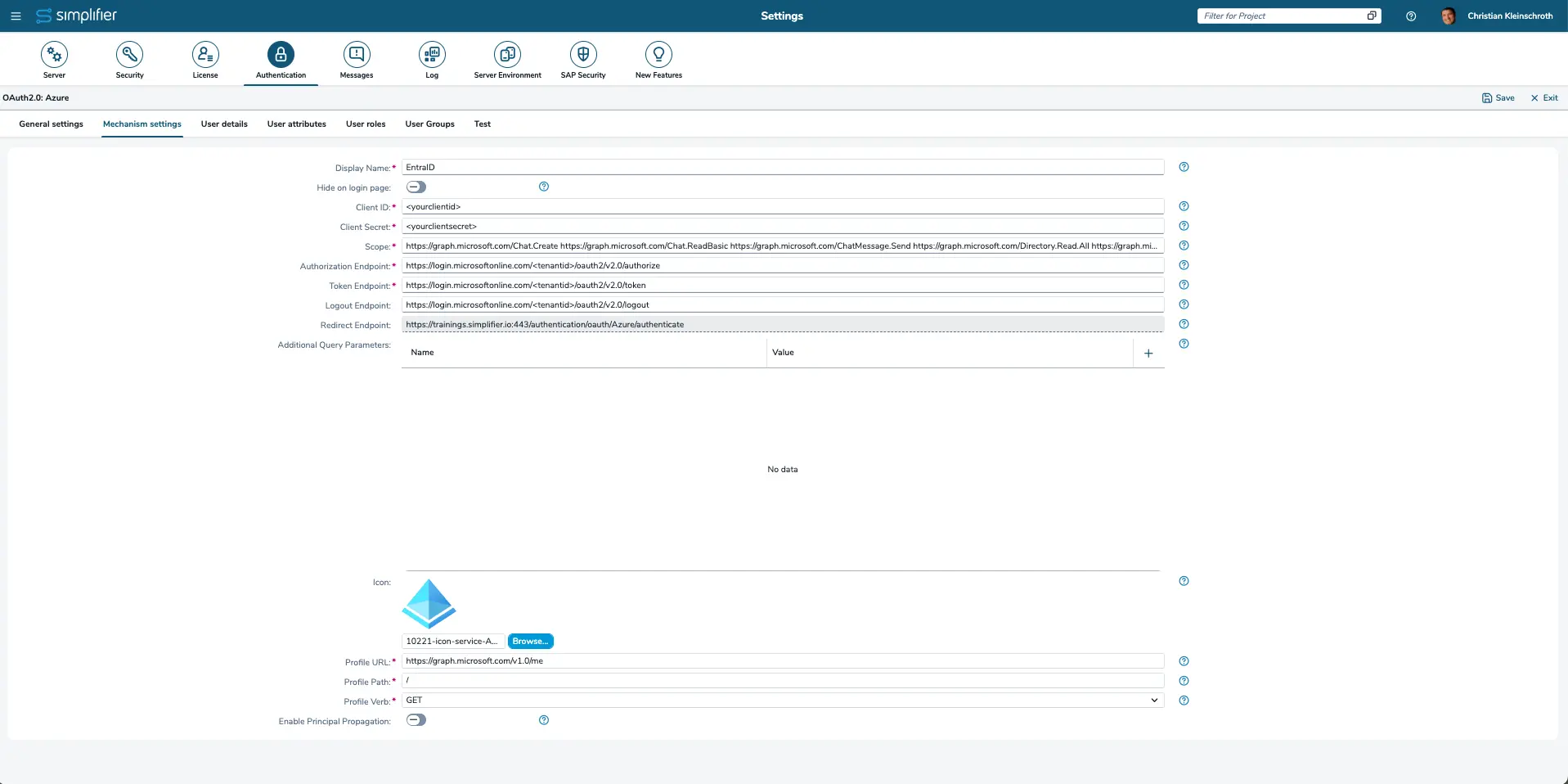

6. Schließen Sie die Mechanismuseinstellungen ab

Verwenden Sie die folgenden Informationen, um die Simplifier-Mechanismus-Einstellungen abzuschließen

| Anzeigename | Der Anzeigename wird auf der Anmeldeschaltfläche angezeigt. |

| Client-ID | Die Client-ID identifiziert die Anwendung und wird durch die Konfiguration auf dem OAuth-Server definiert. |

| Client Secret | Das Client Secret authentifiziert die Anwendung und wird durch die Konfiguration auf dem OAuth-Server definiert. |

| Bereich | Der Scope bestimmt, welche Rechte mit dem Zugriffstoken erlangt werden. Z. B. ‘profile’, ’email’ usw., um Rechte für den Zugriff auf das Benutzerprofil/die Benutzer-E-Mail zu erhalten.

Für vollständigen EntraID-Zugriff verwenden Sie die folgenden Beispielbereiche: https://graph.microsoft.com/email |

| Autorisierungs-Endpunkt | Der Autorisierungs-Endpunkt ist die URL, an die eine Autorisierungsanfrage gesendet wird.

Standard sollte sein https://login.microsoftonline.com/<tenantid>/oauth2/v2.0/authorize |

| Token-Endpunkt | Der Token-Endpunkt ist die URL, an die eine Zugriffstoken-Anfrage gesendet wird.

Standardwert: https://login.microsoftonline.com/<tenantid>/oauth2/v2.0/token |

| Abmelde-Endpunkt | Der Abmelde-Endpunkt ist eine URL, die für externe IDMs bereitgestellt werden kann, die einen Abmeldemechanismus vom Client zum IDM unterstützen.

Standardwert: https://login.microsoftonline.com/<tenantid>/oauth2/v2.0/logout |

| Weiterleitungs-Endpunkt | Der Weiterleitungs-Endpunkt ist die URL, zu der der Browser nach erfolgreicher Autorisierung geleitet wird. Diese URL muss in der OAuth-Serverkonfiguration eingegeben werden. |

| Zusätzliche Abfrageparameter | Sie können zusätzliche Abfrageparameter hinzufügen, z. B. Name und Wert. |

| Symbol | Das Symbol wird auf der Anmeldemaske über dem Anzeigenamen angezeigt. |

| Profil-URL | Die URL, an die eine Benutzerprofilanfrage gesendet wird.

Standardwert https://graph.microsoft.com/v1.0/me |

| Profilpfad | Der Pfad, der auf das Benutzerprofil verweist. Z. B. ‘/’, ‘profile’, ‘profiles[0]’ usw. |

| Profil-Verb | GET, POST, PUT |

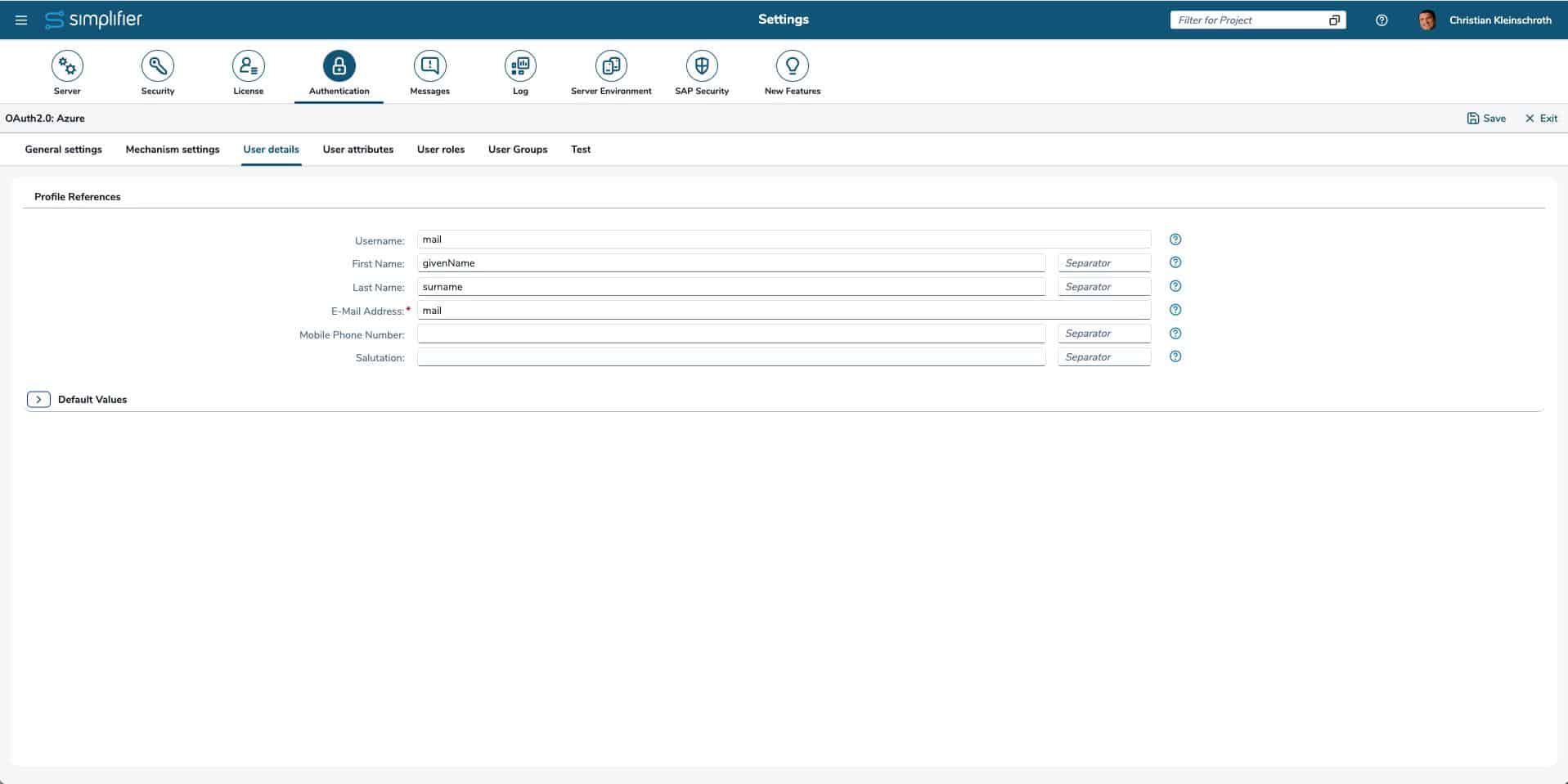

8. Benutzerdetails zuordnen

| Vorname | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der den Vornamen enthält. Z.B. ‘givenName’, ‘person/firstName’ usw. |

| Nachname | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der den Nachnamen enthält. Z. B. ‘surname’, ‘person/lastName’, etc. |

| E-Mail-Adresse | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der die E-Mail-Adresse enthält. Z.B. ‘mail’, ’emails[0]/value’ usw. |

| Mobiltelefonnummer | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der die Mobiltelefonnummer enthält. Z.B. ‘phone’, ‘phones/mobile’ usw. |

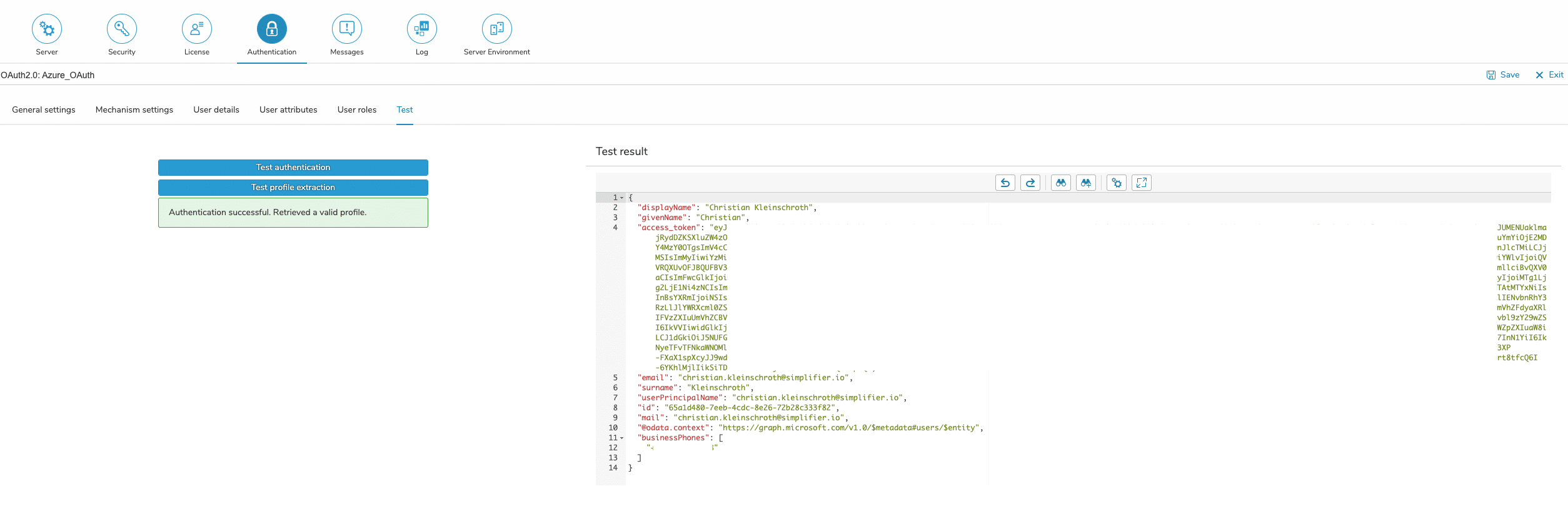

9. Authentifizierung testen

Die Einstellungen für OAuth 2.0 können innerhalb der Konfiguration getestet werden. Da der Testvorgang mehrere Schritte umfasst, ist es erforderlich, die Einstellungen zuerst zu speichern.

Die Zuweisung eines Zugriffstokens kann durch Drücken der Schaltfläche ‘Test authentication’ getestet werden, während das Drücken der Schaltfläche ‘Test profile extraction’ den vollständigen OAuth 2.0-Vorgang initiiert, der ein Zugriffstoken zuweist und auch ein Benutzerprofil mit den erforderlichen Daten erfasst.

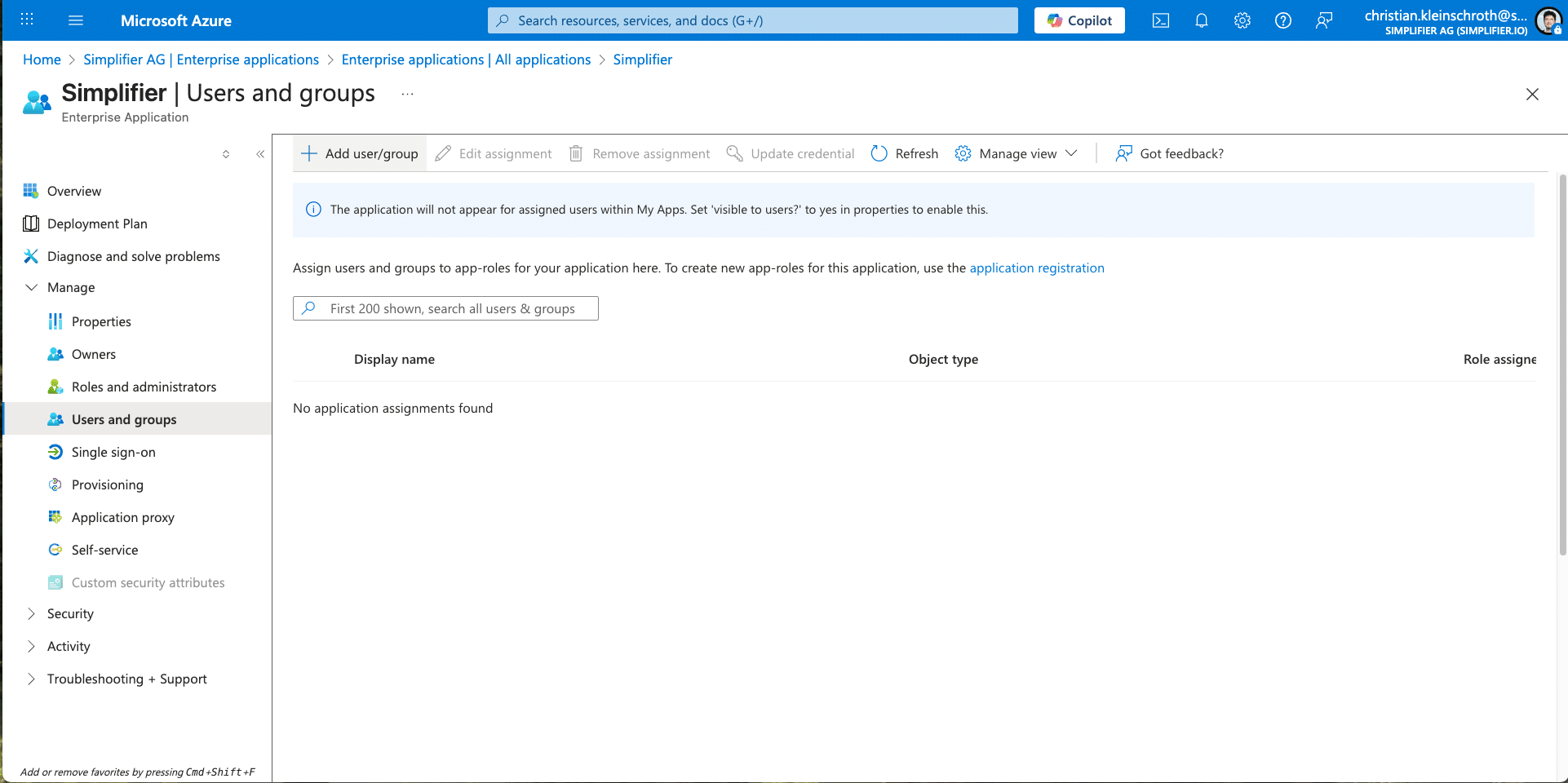

10. Benutzer zur Entra ID-Anwendung hinzufügen

Um diesen Schritt abzuschließen, müssen Sie Ihrem Benutzer die von Ihnen erstellte Anwendung in Entra ID erlauben.

Gehen Sie zu Unternehmensanwendungen, suchen Sie nach der Simplifier-Anwendung und fügen Sie Benutzer oder Benutzergruppen hinzu.

Einrichten von Single-Sign-On für Connector / Integration

Wenn du dich erfolgreich bei deinem externen Identitätsanbieter authentifiziert hast, kannst du deine Connector-Endpunkte für die Weitergabe des OAuth-Tokens einrichten.