Voraussetzungen

SAML (Security Assertion Markup Language) ist ein Extensible Markup Language (XML)-Standard, der es Nutzern ermöglicht, sich mit nur einem Login bei vernetzten, aber separaten Websites anzumelden.

Um SAML 2.0 als Authentifizierung einzurichten, stelle sicher, dass du Administratorrechte hast.

Nachdem du dich wie gewohnt in der Anmeldemaske mit deinen Benutzerdaten angemeldet hast, klicke oben rechts auf deinen Namen und dann auf die Einstellungen.

Wechsle zum Tab Authentifizierung in der oberen Symbolleiste.

Um einen neuen Authentifizierungsmechanismus hinzuzufügen, klicke auf das Plus-Symbol oben rechts.

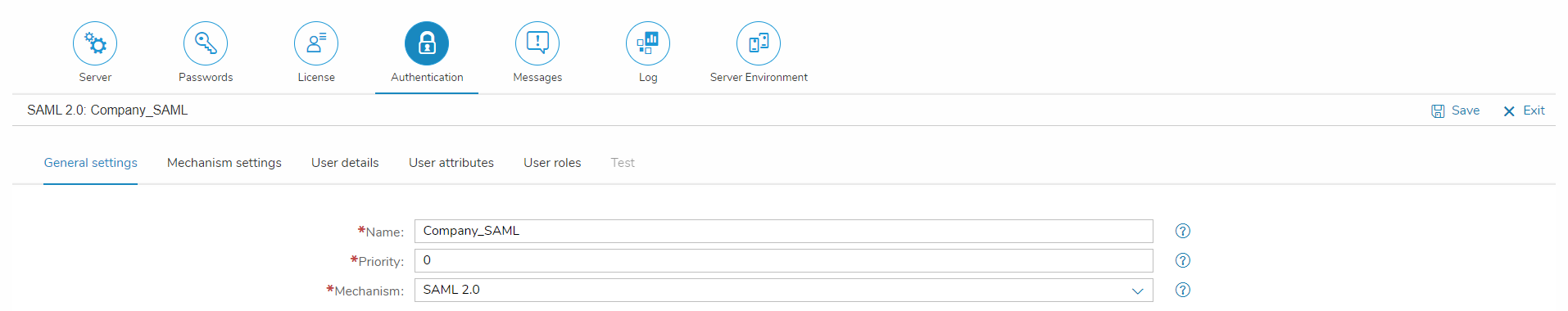

Allgemeine Einstellungen

| Name | Name, unter dem diese Einstellungen des Authentifizierungsmechanismus gespeichert werden |

| Priorität | Die Position der Ausführung des jeweiligen Authentifizierungsmechanismus – je höher die Zahl, desto früher wird der jeweilige Authentifizierungsmechanismus verwendet. Sind gleiche Zahlen vorhanden, wird die Reihenfolge lexikographisch aufsteigend bestimmt. |

| Mechanismus | Der Authentifizierungsmechanismus |

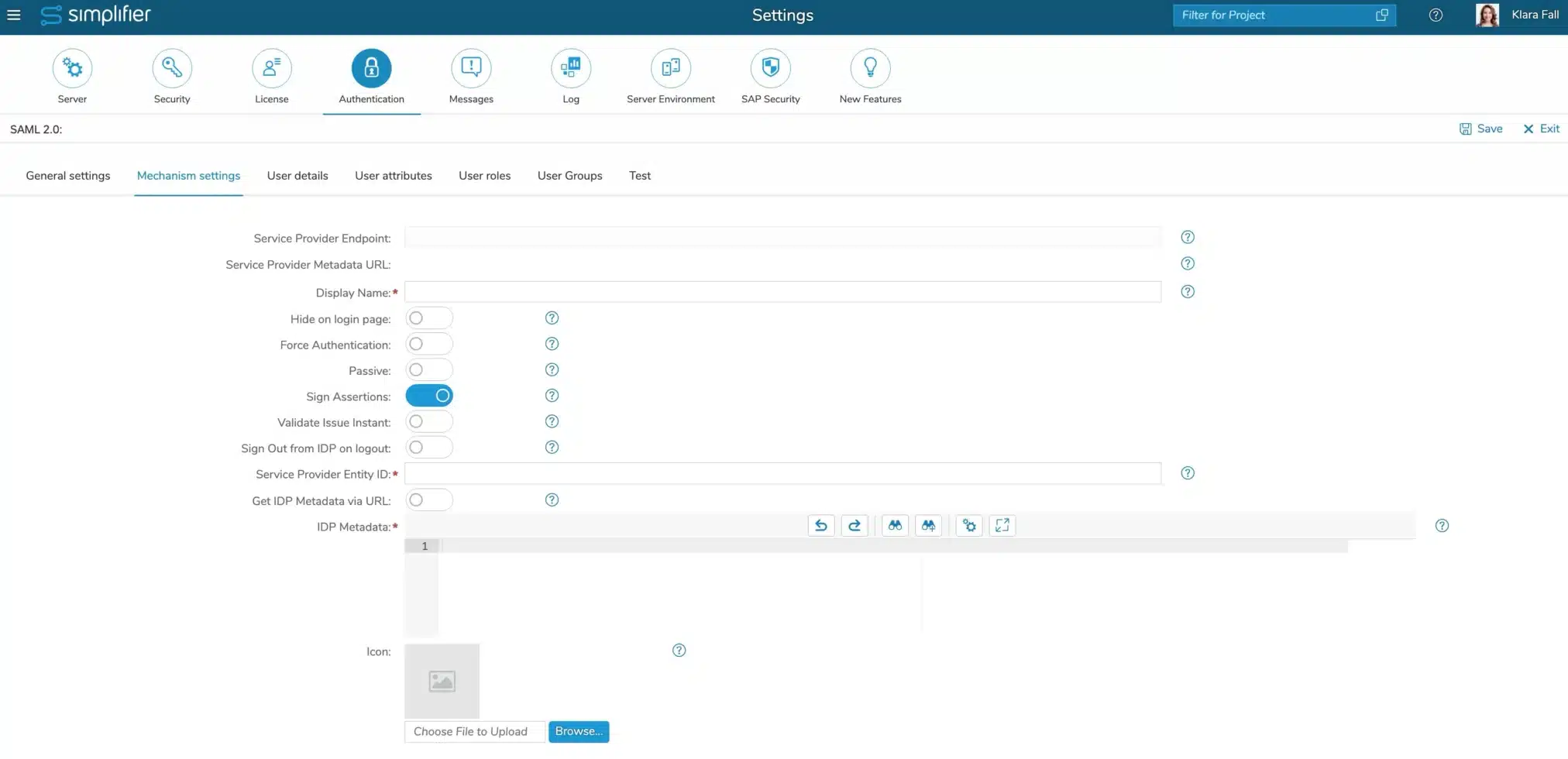

Mechanismus-Einstellungen

| Service Provider Endpoint |

Die Endpoint-URL, die im SAML IDP Provider konfiguriert werden muss

|

| Service Provider Metadata URL |

URL zum Empfangen der Service Provider Metadaten

|

| Anzeigename |

Der Anzeigename wird auf dem Login-Button angezeigt

|

| Auf Login-Seite ausblenden |

Wenn aktiviert, wird diese Authentifizierungsmethode beim Login für Launchpad, Admin Dashboard und Mobile Client nicht angezeigt

|

| Authentifizierung erzwingen | Wenn aktiviert, muss der Identitätsanbieter den Präsentator direkt authentifizieren, anstatt sich auf einen vorherigen Sicherheitskontext zu verlassen. Wenn sowohl „Authentifizierung erzwingen“ als auch „Passiv“ aktiviert sind, darf der Identitätsanbieter den Präsentator nicht neu authentifizieren, es sei denn, die Einschränkungen von „Passiv“ können erfüllt werden. |

| Passiv | Wenn aktiviert, dürfen der Identitätsanbieter und der User Agent selbst die Kontrolle über die Benutzeroberfläche nicht sichtbar vom Anfragenden übernehmen und in auffälliger Weise mit dem Präsentator interagieren |

| Assertions signieren |

Wenn aktiviert, werden auch die Assertions innerhalb der SAML Response signiert

|

| Issue Instant validieren | Wenn aktiviert, wird der issueInstant validiert. Ist er älter als ein paar Minuten, wird die Authentifizierung abgebrochen. Beim Aktivieren dieser Funktion stelle sicher, dass die Serverzeit des IDP und des Simplifier-Servers nicht voneinander abweichen. |

| Abmeldung vom IDP beim Logout | Wenn diese Option aktiviert ist, wird der Nutzer beim Abmelden von Simplifier auch vom verbundenen Identitätsanbieter abgemeldet. Nur der Binding-Typ Redirect wird für den Logout unterstützt. Beachte, dass dies nur für die explizite Abmeldung des Nutzers gilt, nicht wenn das Token abläuft. |

| Service Provider Entity ID | Standardmäßig entspricht die Entity ID deiner Anwendung (des Service Providers) der Callback-URL, aber du kannst deine eigene Entity ID erzwingen, indem du diesen Parameter setzt |

| IDP Metadaten | XML, das die Konfiguration deines IDP (Identity Provider) enthält. Enthält z. B. das Zertifikat zur Signierung der Kommunikation. Diese Datei wird normalerweise von deinem IDP bereitgestellt. |

| Symbol |

Konfiguriert ein Symbol, das auf der Login-Seite für diesen Authentifizierungsmechanismus angezeigt wird

|