Dieser Artikel bezieht sich auf die Offizielle Dokumentation

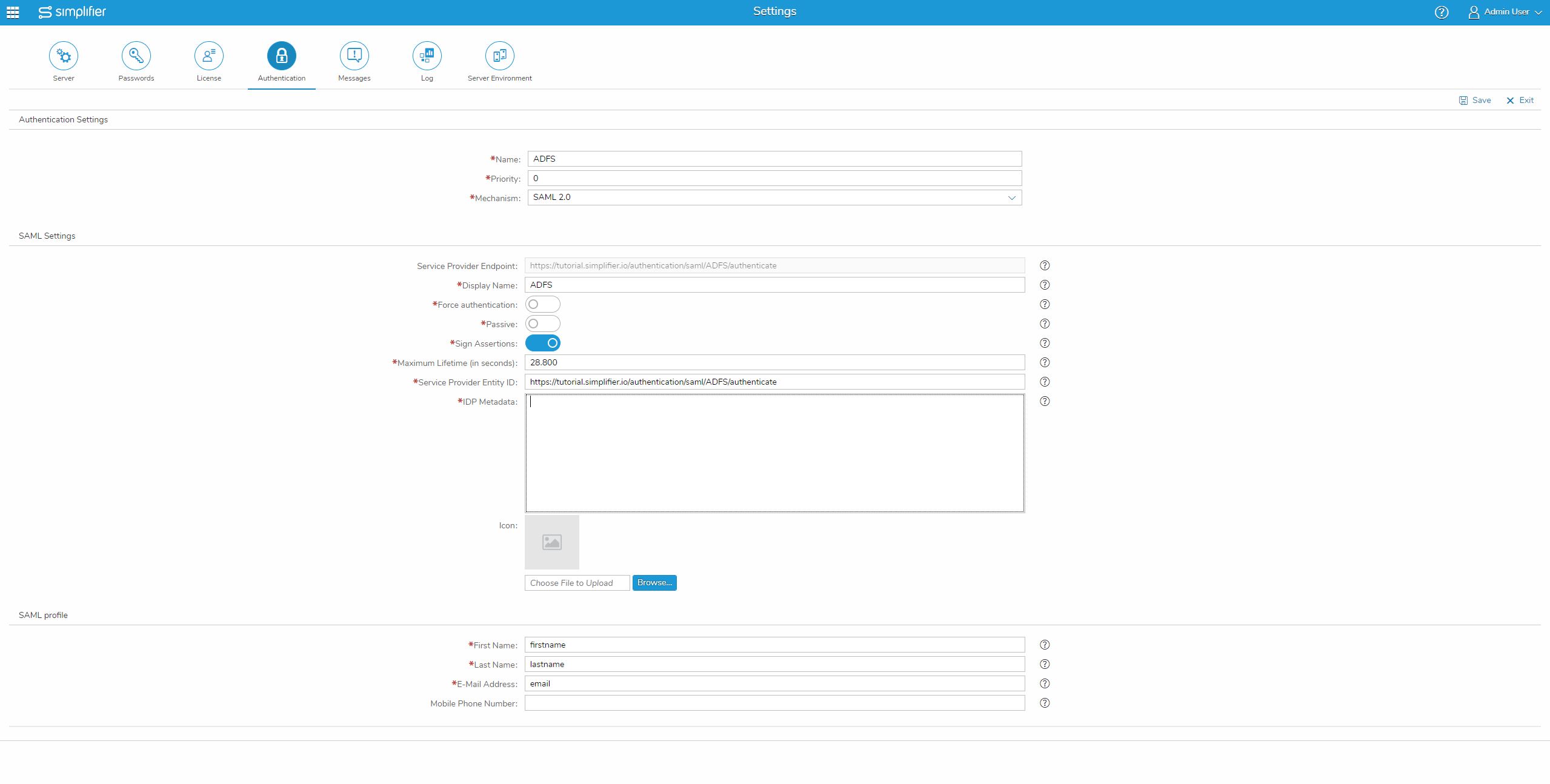

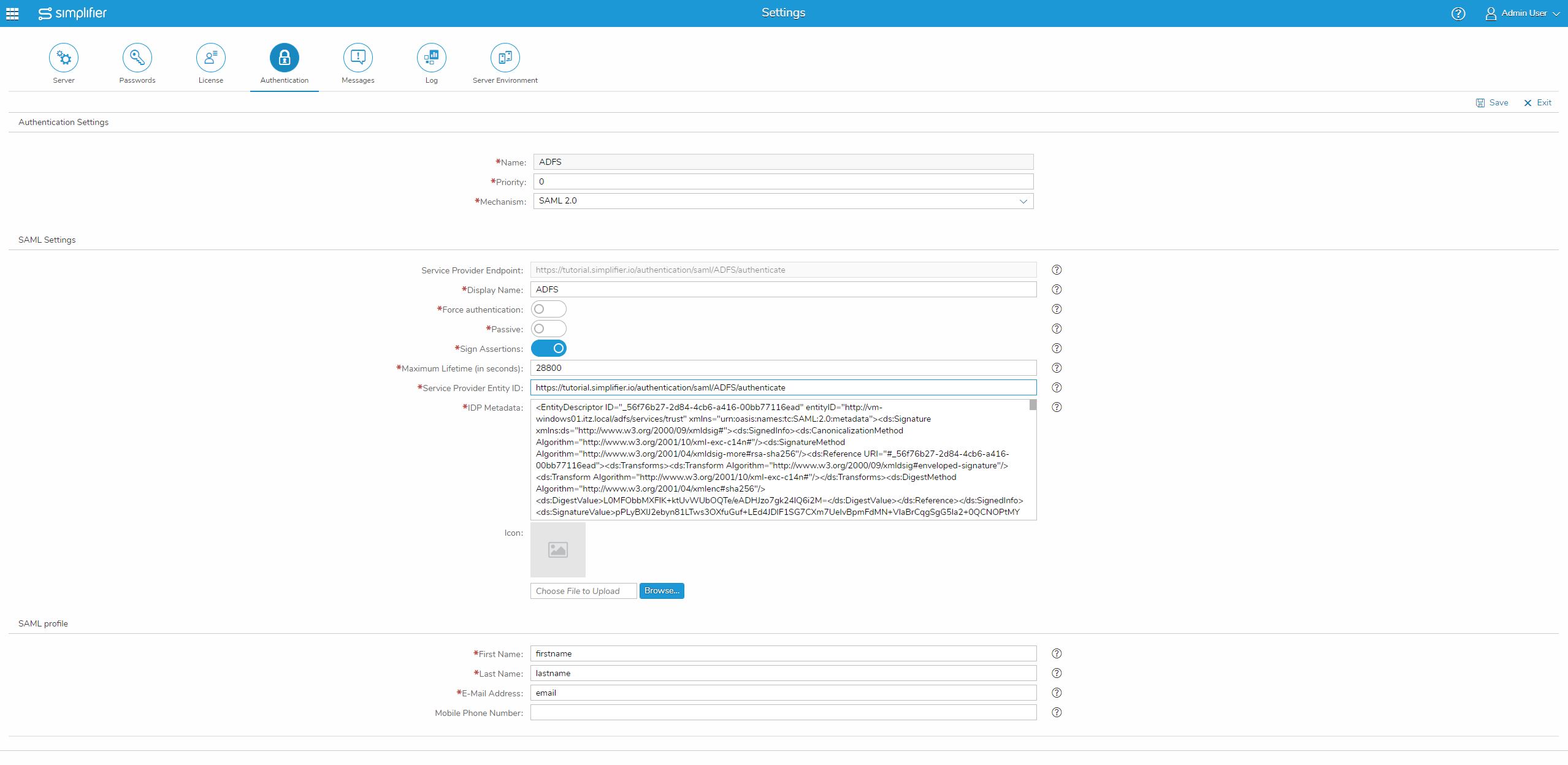

Öffnen Sie die Benutzeroberfläche von Simplifier, öffnen Sie die Einstellungen und wählen Sie „Authentifizierung“.

Hier erstellen Sie eine neue Authentifizierungsmethode mit dem „+“-Symbol, vergeben einen Namen für diese Methode, z. B. „ADFS“, setzen die Priorität auf „0“ und wählen als Mechanismus „SAML 2.0“.

Jetzt können Sie einen Anzeigenamen festlegen und die maximale Lebensdauer auf „486000“ Sekunden (8 Stunden) einstellen, wie von uns vorgeschlagen.

Wichtig: Die ADFS-Einstellung für die maximale Lebensdauer beträgt 480 Minuten (8 Stunden). Erhöhen Sie diesen Wert daher, wenn Sie sich mit einem ADFS-Dienst authentifizieren.

Kopieren Sie den Service Provider Endpoint und fügen Sie ihn in die Service Provider Entity ID ein.

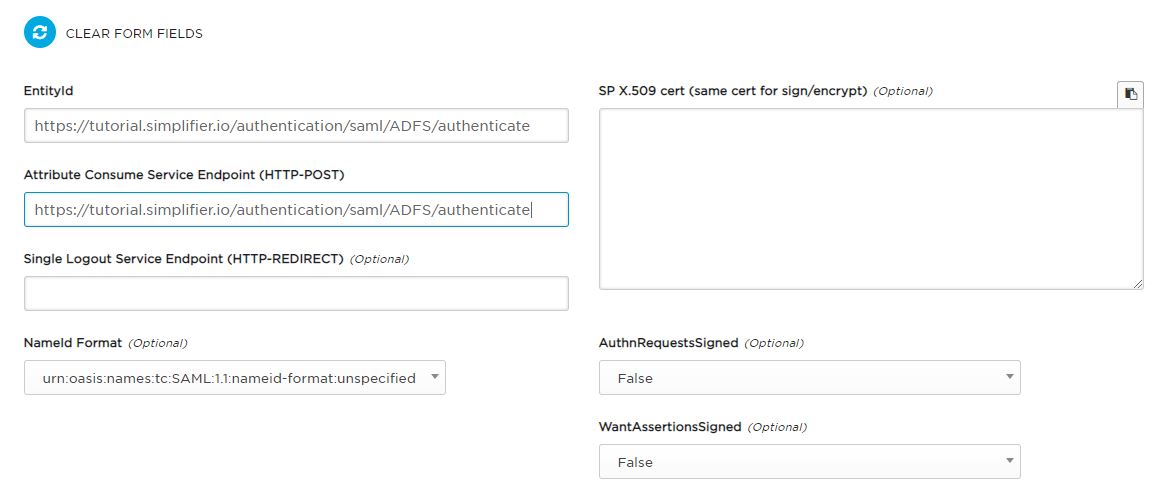

Um Microsoft ADFS als SAML Service Provider zu verwenden, müssen Sie eine XML-Metadatendatei mit dem SAML TOOL erstellen.

Gehen Sie zu SAML TOOL, um die XML-Metadaten zu erstellen und die erforderlichen Felder auszufüllen:

| SAML TOOL | Simplifier | Beschreibung |

| Attribute Consume Service Endpoint (HTTP-POST) | Service Provider Entity ID | Endpoint-URL, die in SAML IDP konfiguriert werden muss. Sie wird durch den Instanznamen und den zuvor von Simplifier zugewiesenen Authentifizierungsnamen festgelegt. |

| EntityId | Service Provider Endpoint | Standardmäßig entspricht die Entity-ID Ihrer Anwendung (Service Provider) der Callback-URL, aber Sie können Ihre eigene Entity-ID erzwingen, indem Sie diesen Parameter setzen. |

| SP X.509 cert | Das Zertifikatspaket wird im nächsten Schritt erstellt und in den Simplifier-Datenspeicher eingefügt. | Nur das Zertifikat (*.crt) ist erforderlich. |

Für die SAML-Authentifizierung ist ein Zertifikatspaket erforderlich. Um die XML-Metadaten zu erstellen, wird das CRT im x.509-Format benötigt und Simplifier benötigt ein JKS-Bundle.

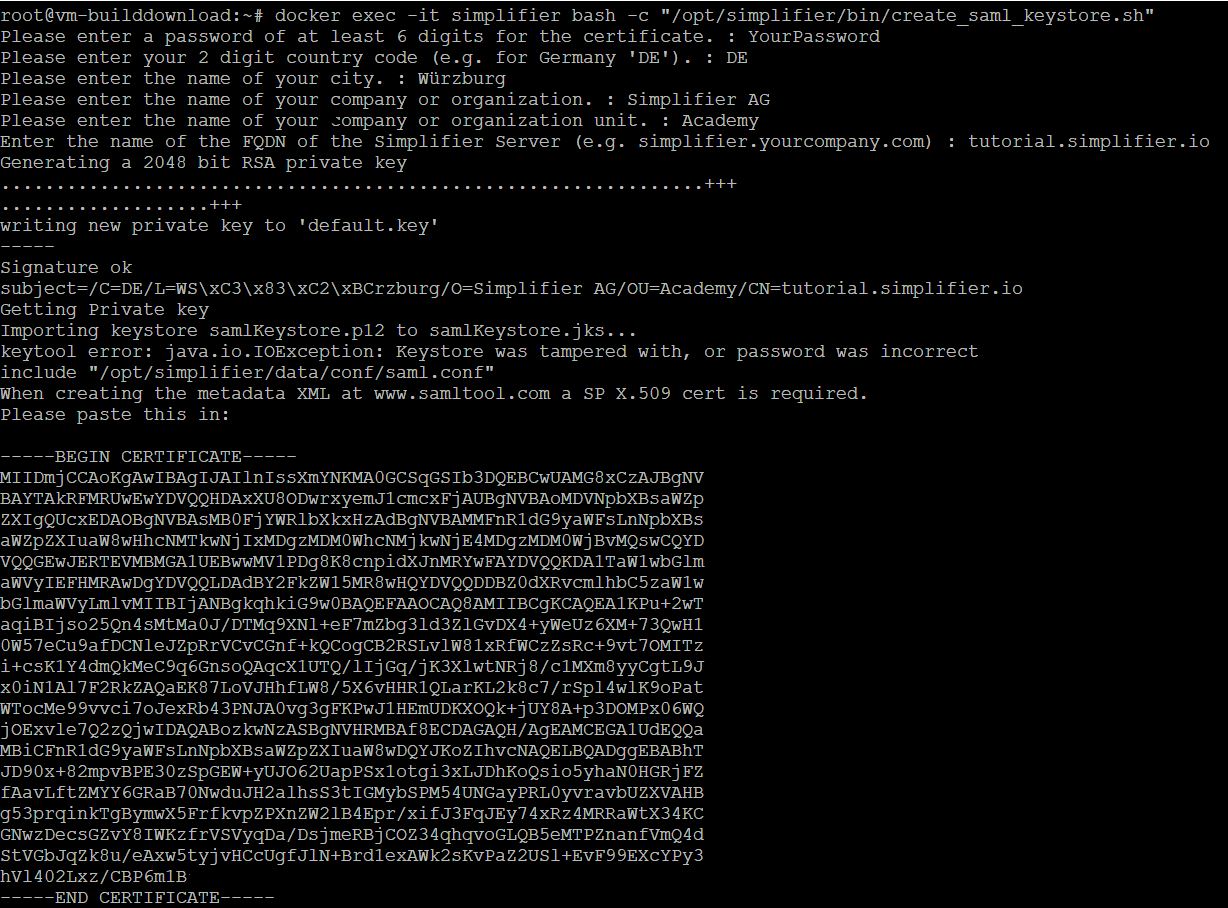

Um die erforderlichen Zertifikate zu erstellen, haben wir ein Bash-Skript im Simplifier Docker Container erstellt.

docker exec –it <Simplifier Container Name> \ bash –c “/opt/simplifier/bin/create_saml_keystore.sh”Fügen Sie die Ausgabe des Skripts (Zertifikat) in das SAML-Tool ein und klicken Sie auf die Schaltfläche ‘BUILD SP METADATA’.

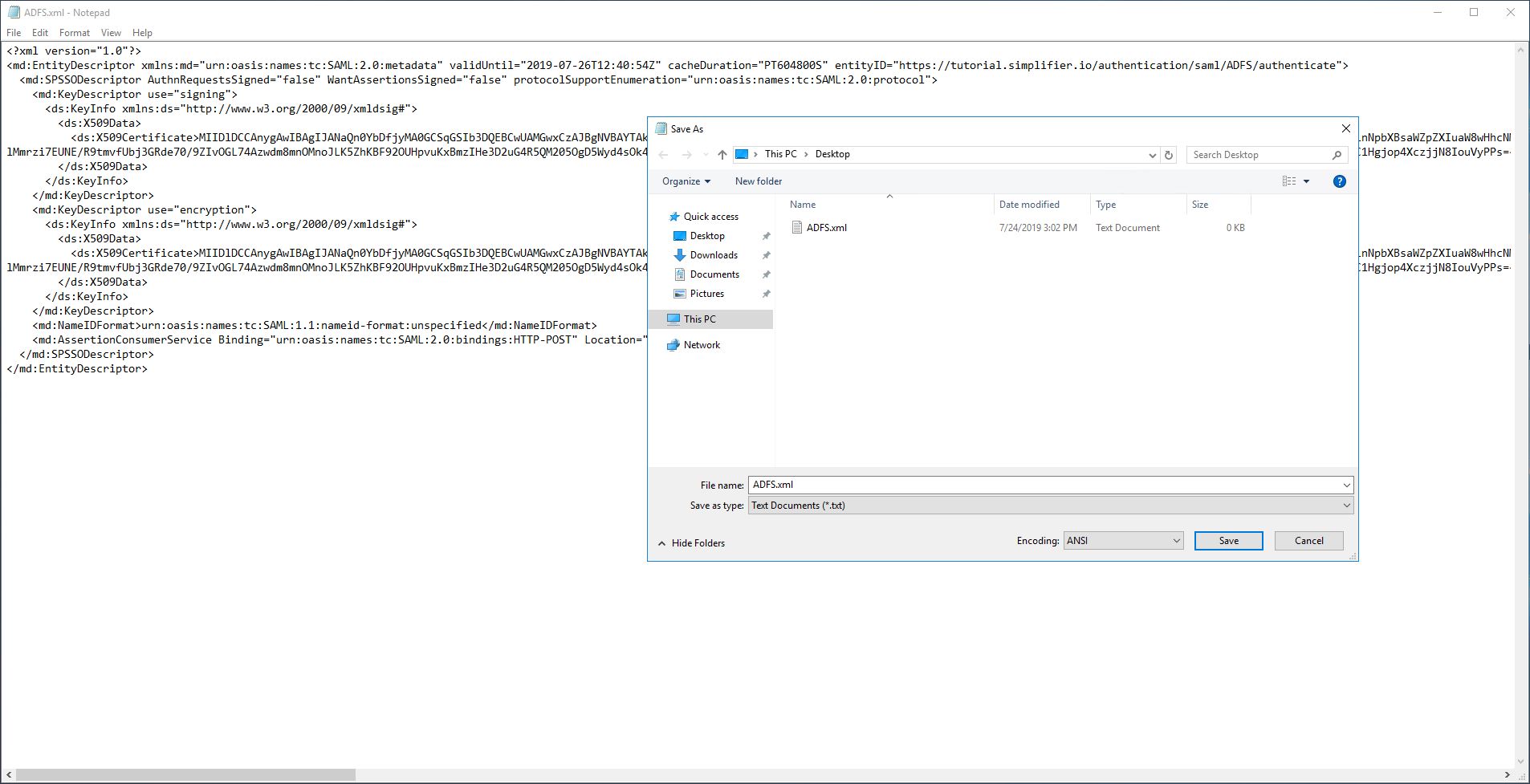

Kopieren Sie nun den Inhalt in IDP Metadata in einen Texteditor Ihrer Wahl und speichern Sie die IDP-Metadatendatei mit einem Suffix gleich .xml.

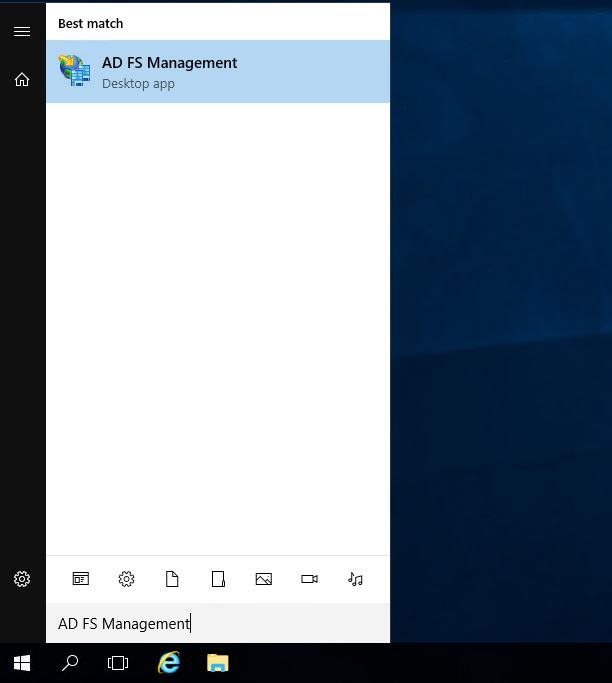

Öffnen Sie nun die AD FS-Verwaltung.

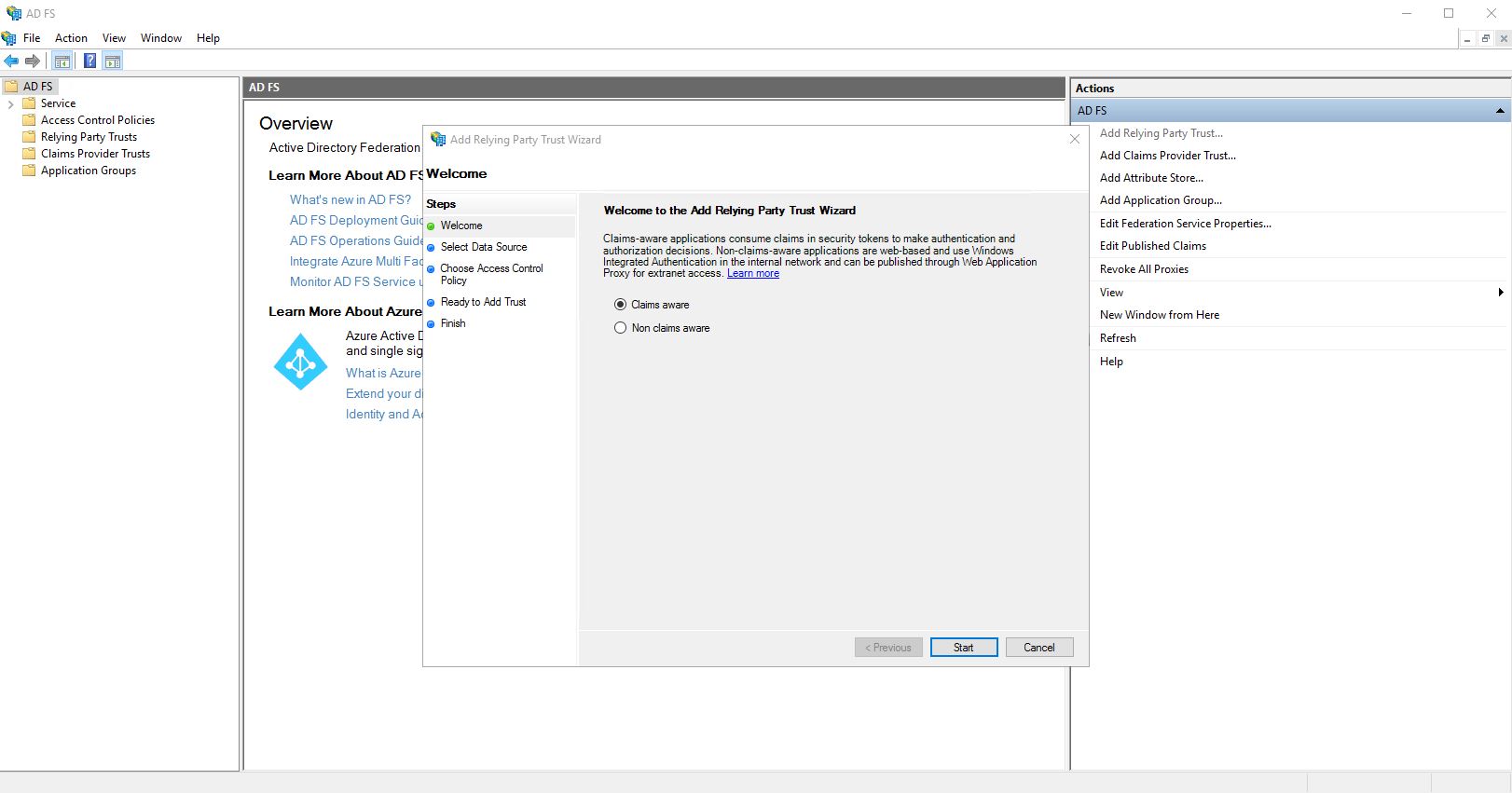

Öffnen Sie den Assistenten “Add Relying Party Trust…”, wählen Sie “Claims aware” und klicken Sie auf “Start”.

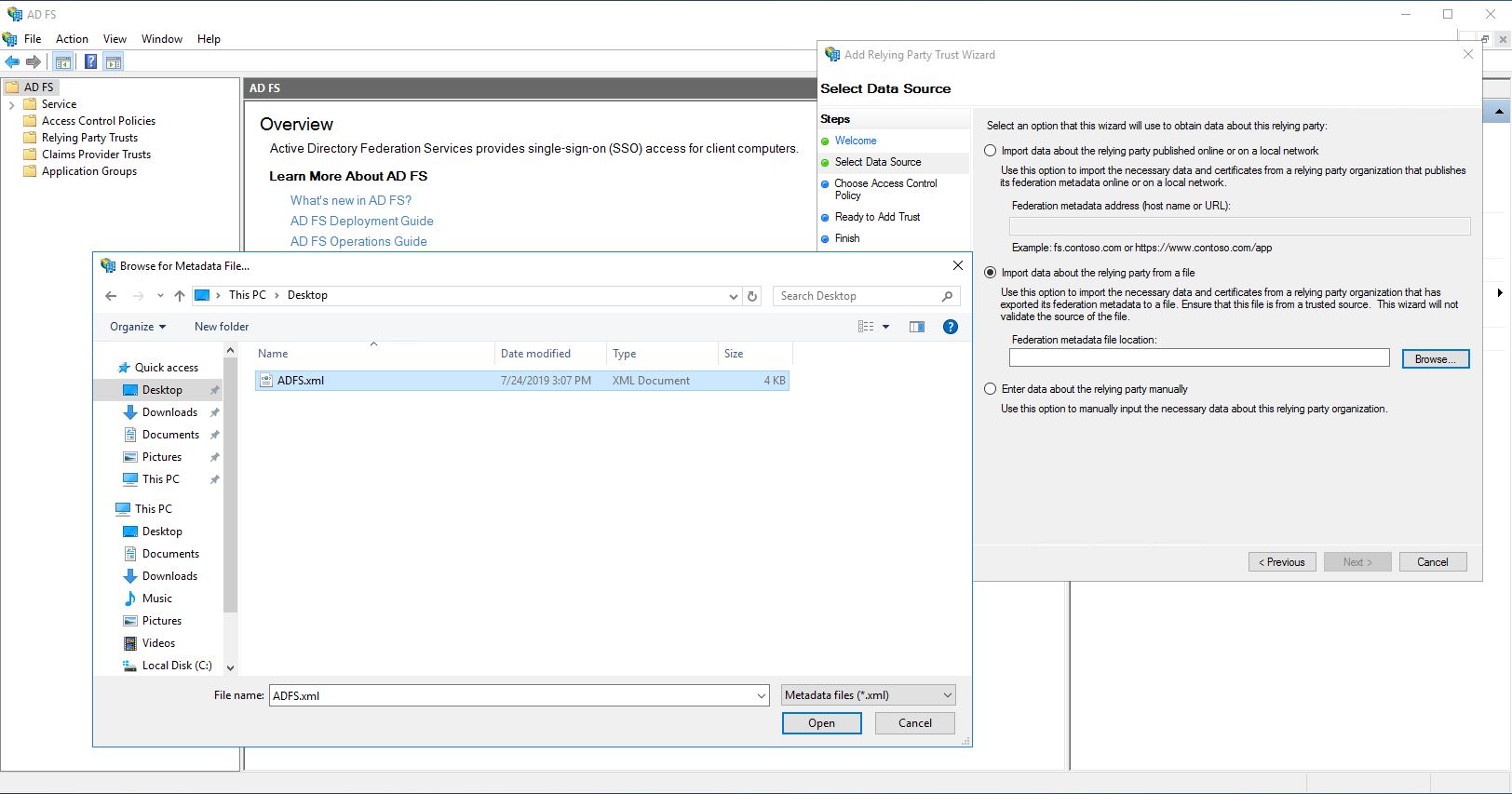

Verwenden Sie die Option “Import data about the relying party from a file”, laden Sie die zuvor erstellte XML-Datei hoch und klicken Sie auf “Next”.

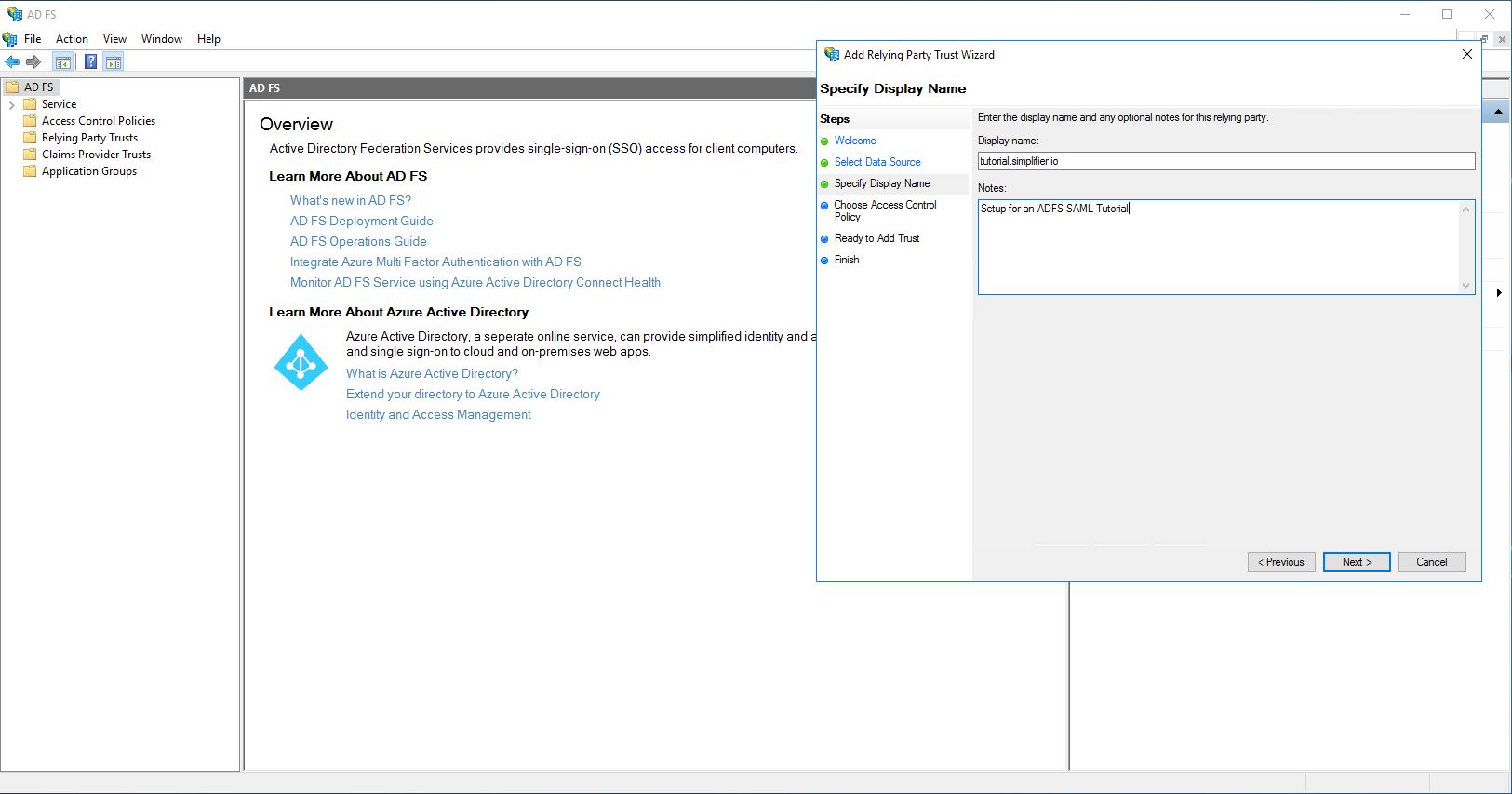

Geben Sie einen Namen und ggf. eine Notiz ein und klicken Sie auf “Next”.

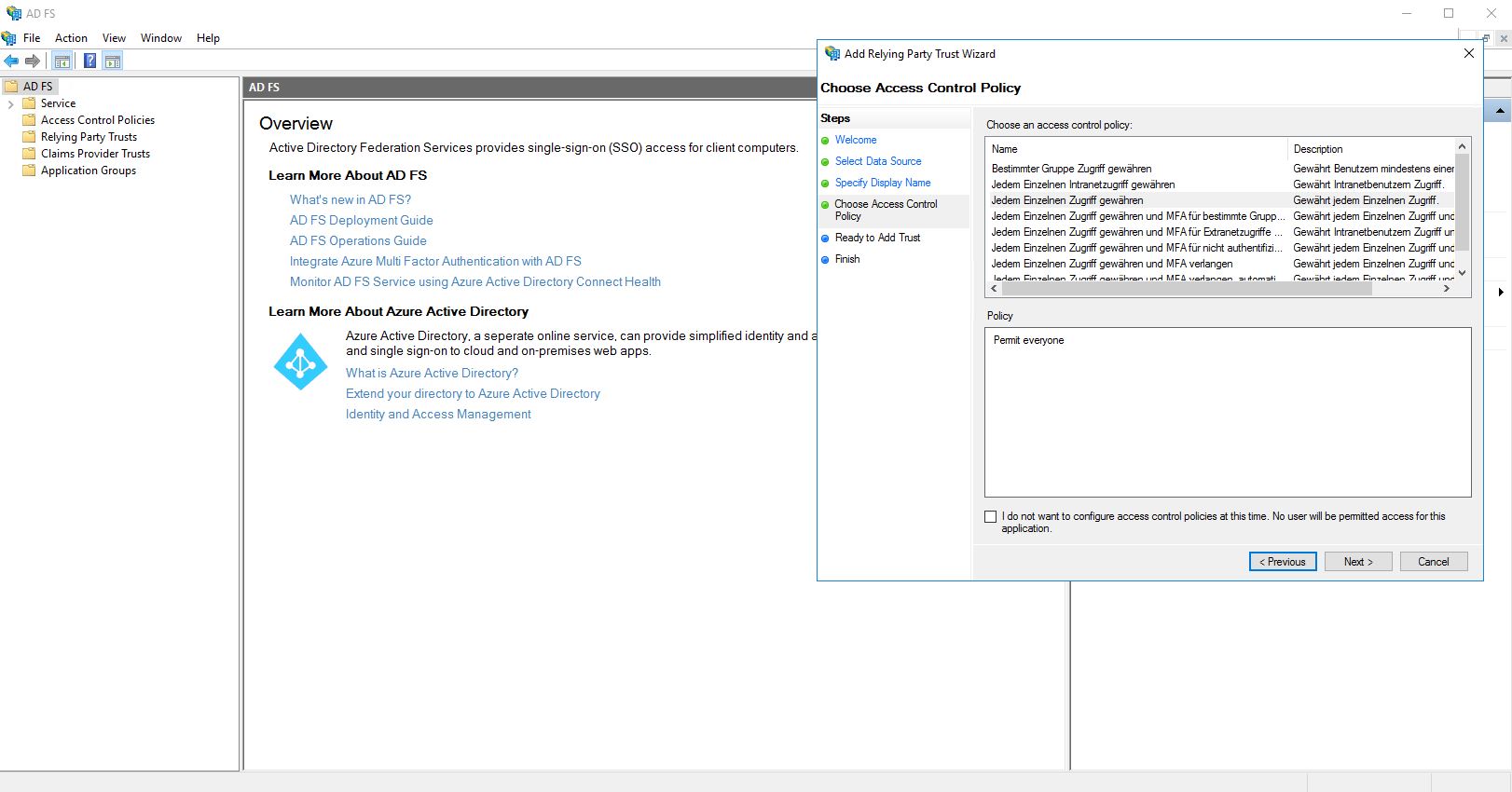

Verwenden Sie die Standardeinstellung “Allow everyone access” und klicken Sie auf “Next”.

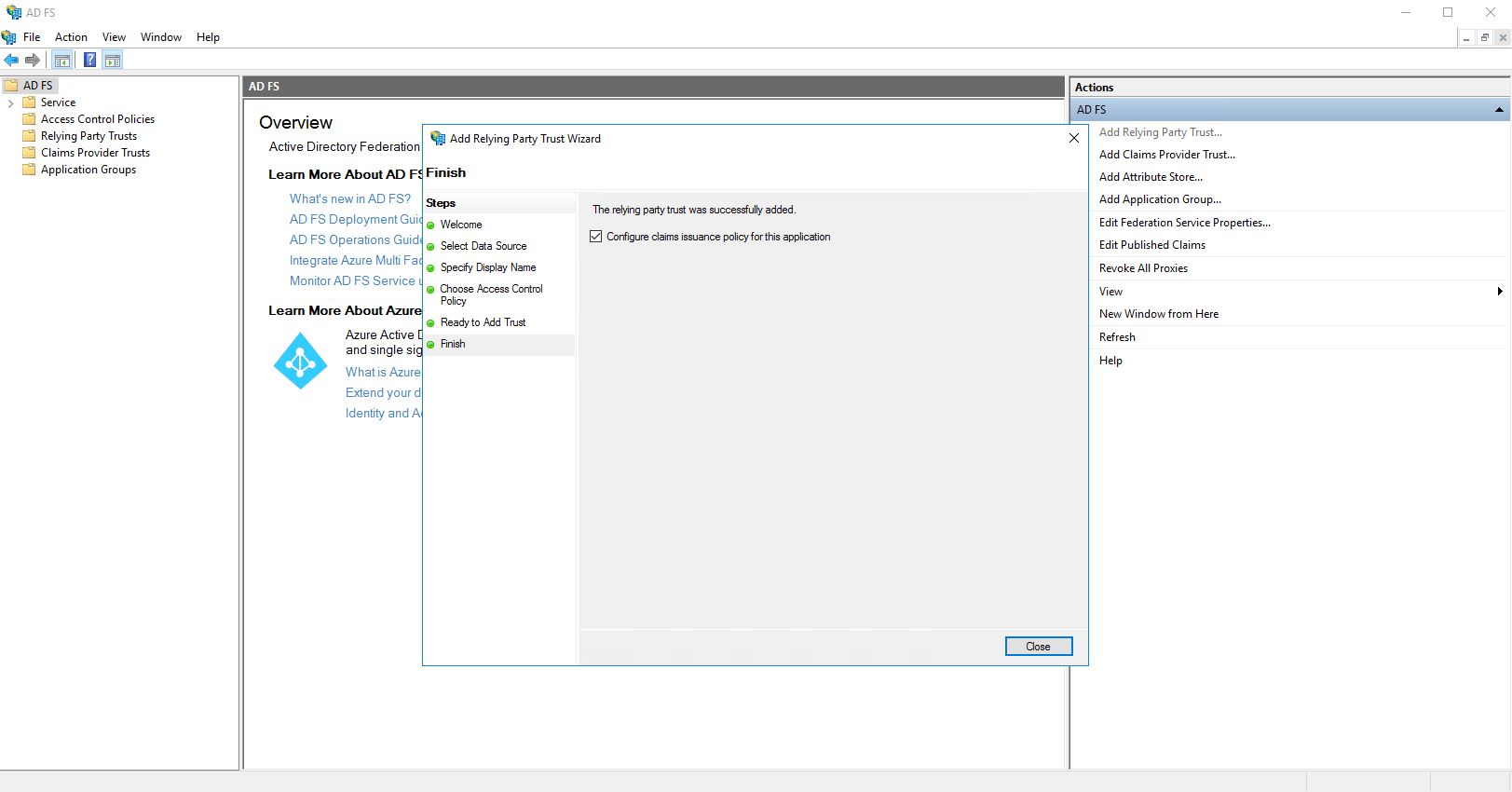

Stellen Sie sicher, dass das Kontrollkästchen “Configure claims issuance policy for this application” aktiviert ist.

Klicken Sie dann auf “Close”.

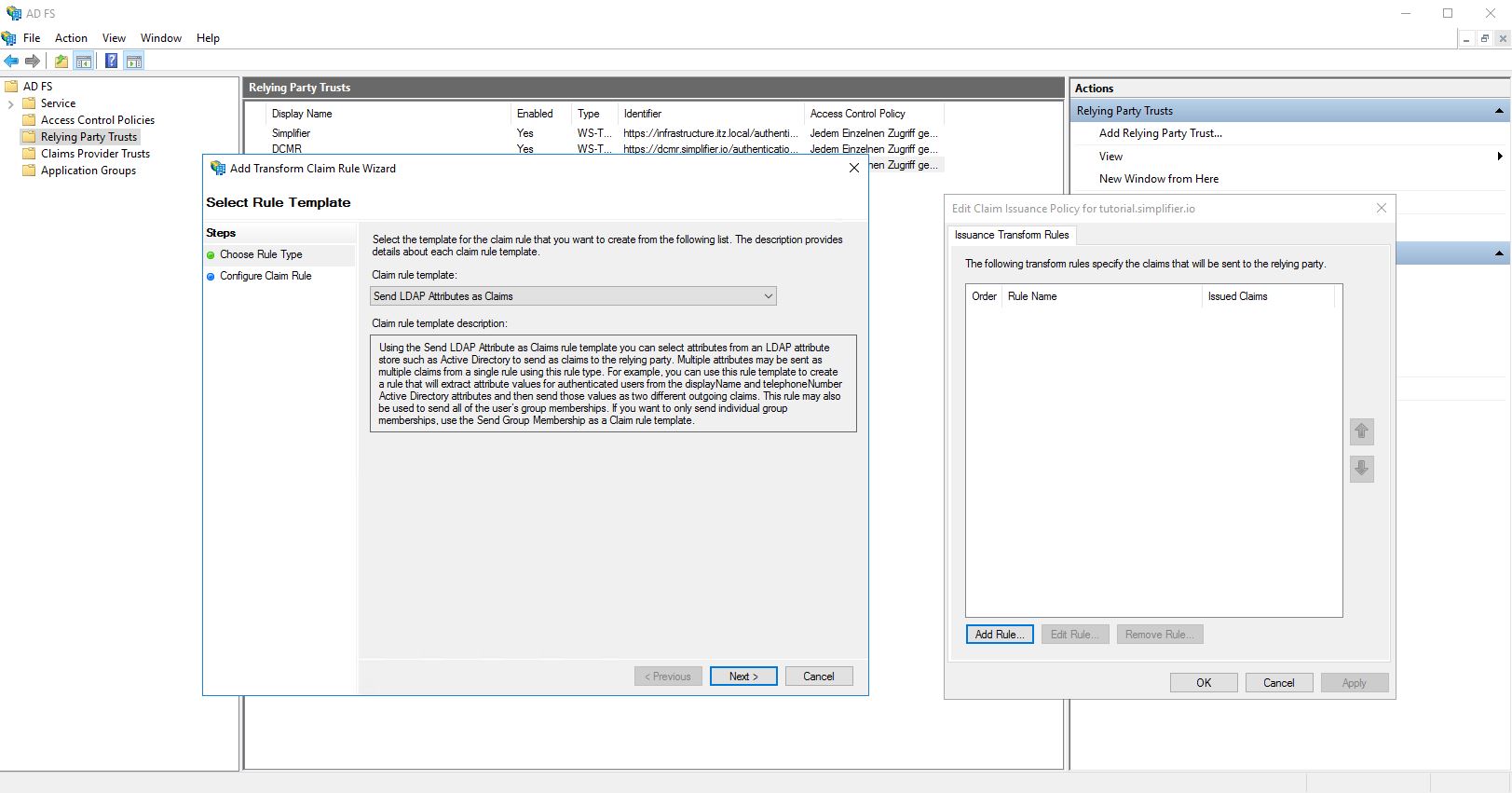

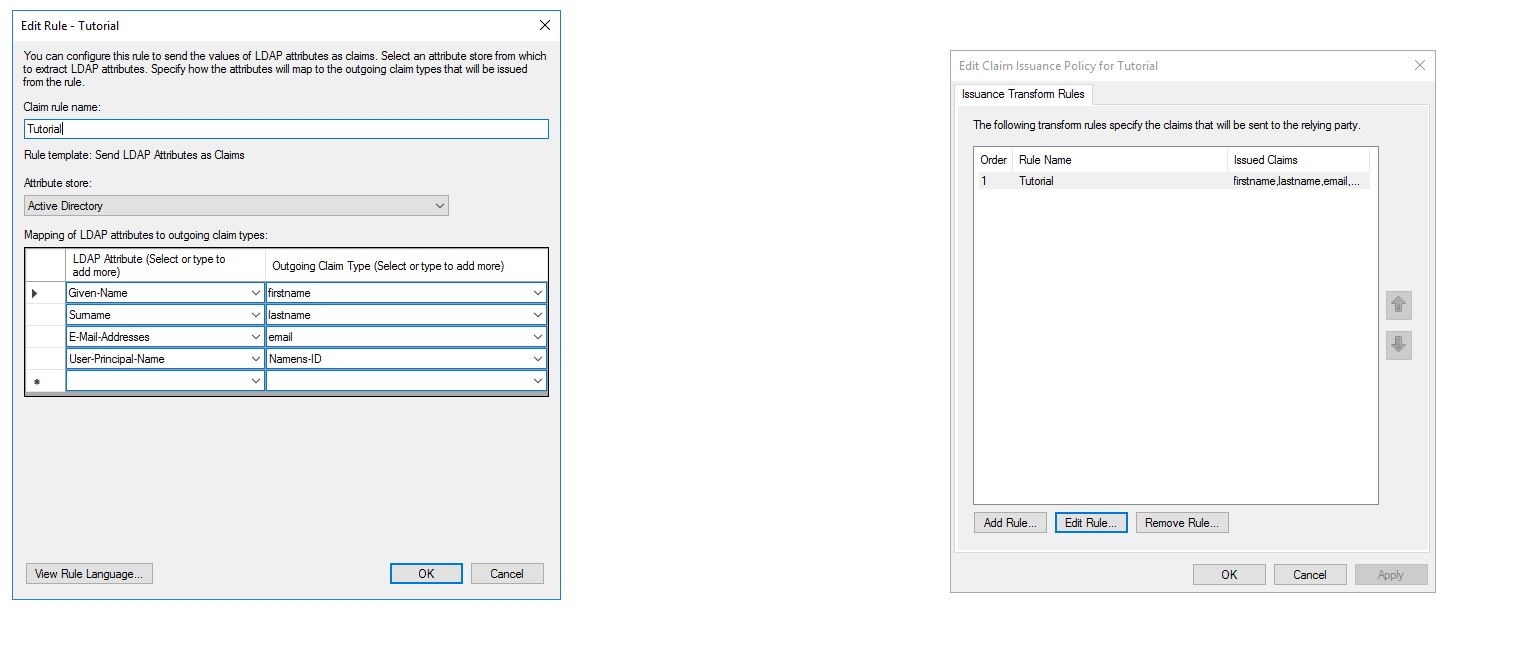

Es öffnet sich ein neues Popup-Fenster, in dem eine neue Regel erstellt werden muss.

Setzen Sie: “Send LDAP Attributes as Claims” und klicken Sie auf “Next”.

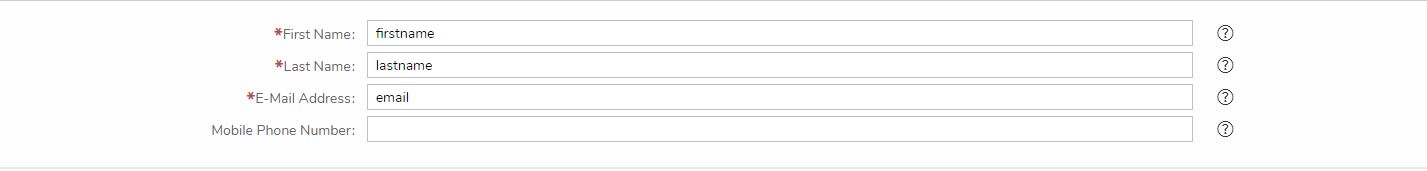

Geben Sie einen Namen für die Regel ein, wählen Sie Attribute store auf “Active Directory”, übertragen Sie die Werte von der Simplifier Admin UI in die Rolle und fügen Sie einen zusätzlichen Eintrag hinzu:

“User-Principal-Name” -> “Namens-ID”

Drücken Sie “Finish” und dann “OK”.

Die für Simplifier erforderliche IDP-Metadatendatei kann nun vom SPE bezogen werden. Diese muss in das IDP-Metadatenfeld eingegeben werden.

Mit ADFS (Windows Server 2016) wäre dies:

https://<ADFS-SERVER>/FederationMetadata/2007-06/FederationMetadata.xml

Nachdem Sie die Simplifier-Einstellungen gespeichert haben, muss der Simplifier Container neu gestartet werden.

docker restart <Simplifier Container Name>

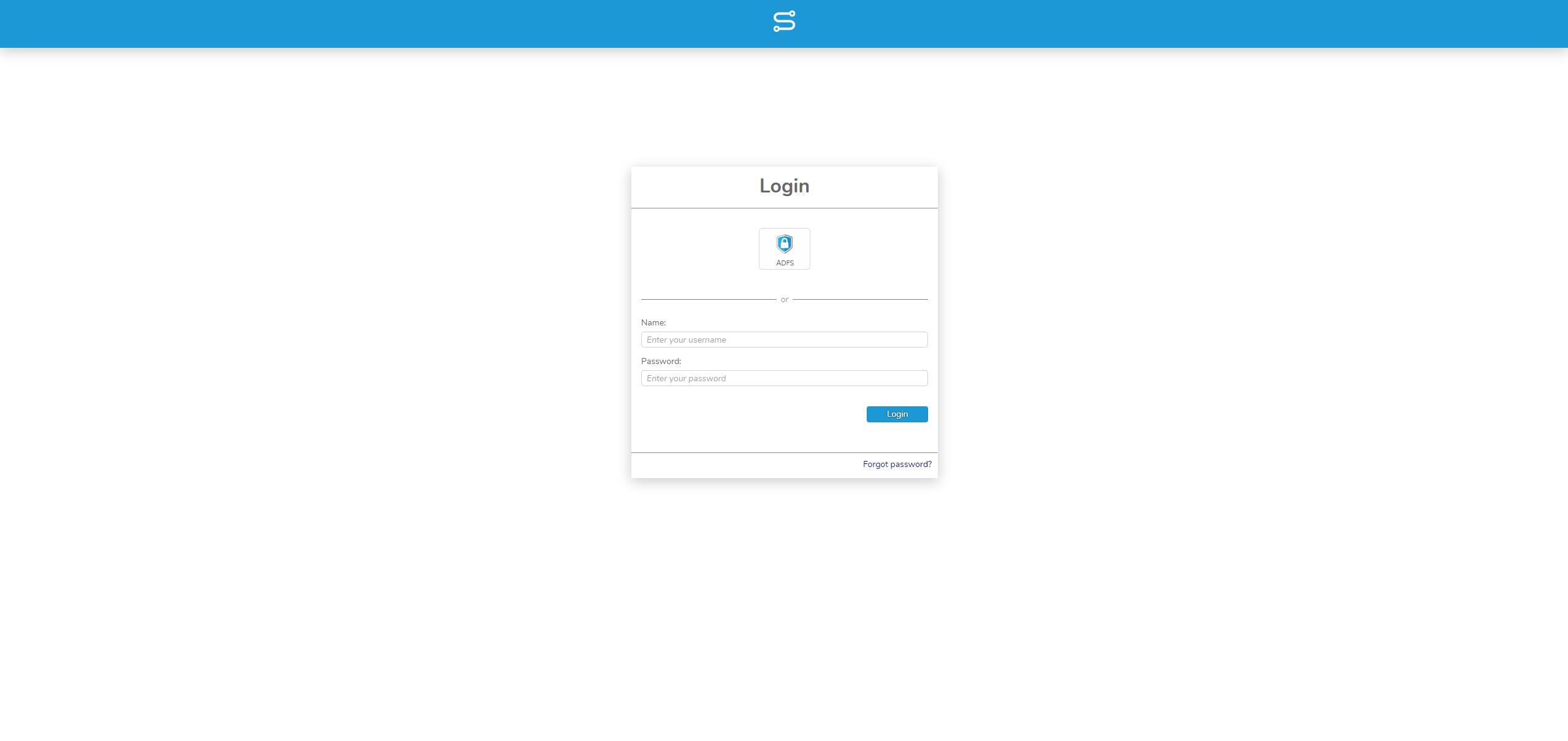

Jetzt können Sie sich über SAML bei Simplifier anmelden.