Voraussetzungen

Sie müssen sowohl Azure-Administrator als auch Simplifier-Administrator sein

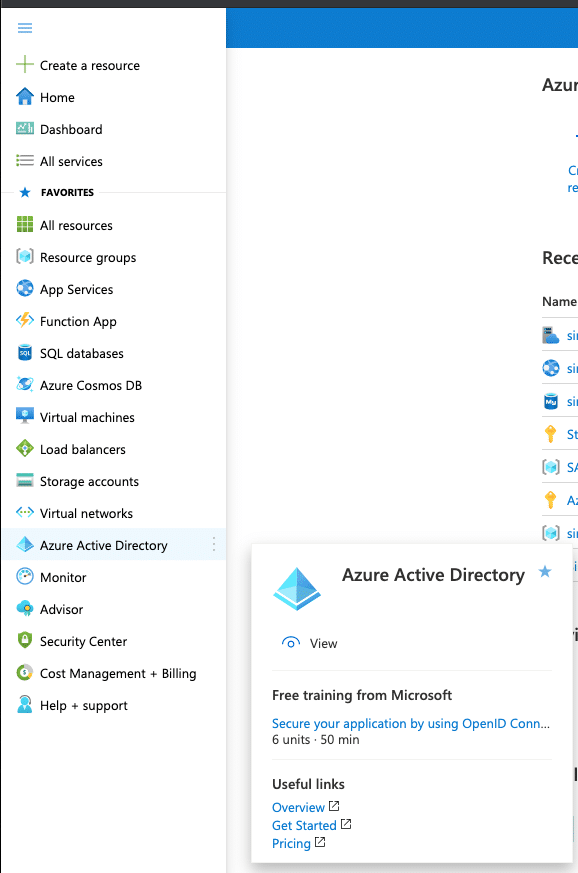

Schritt 1 – Anmeldung am Azure-Portal

Melden Sie sich unter portal.azure.com an und klicken Sie auf den Active Directory Service

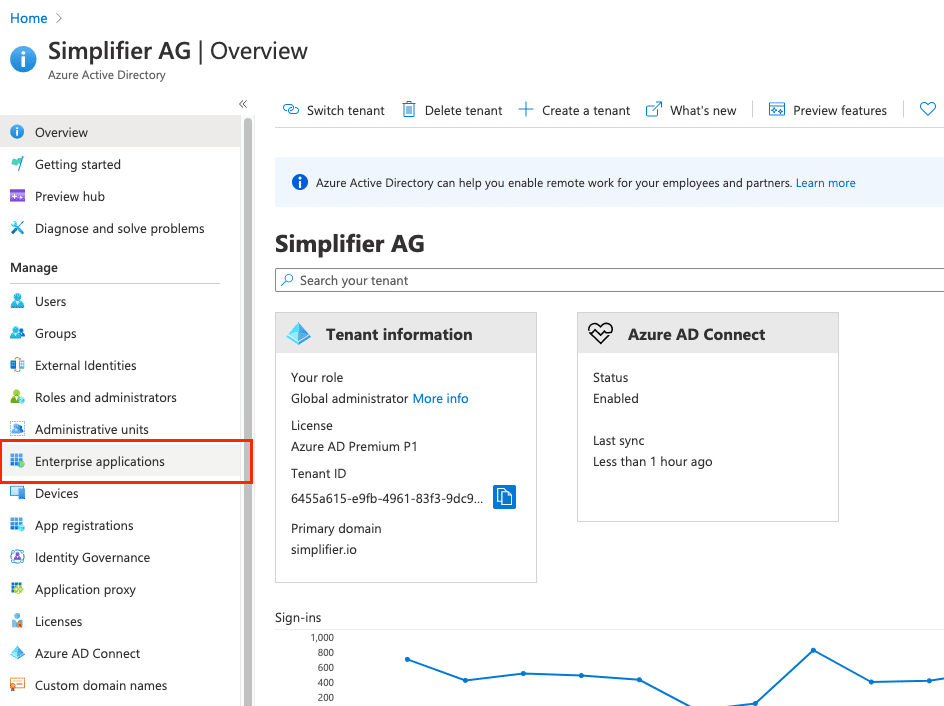

Schritt 2 – Erstellen einer neuen Unternehmensanwendung

Wechseln Sie zum Abschnitt Unternehmensanwendung

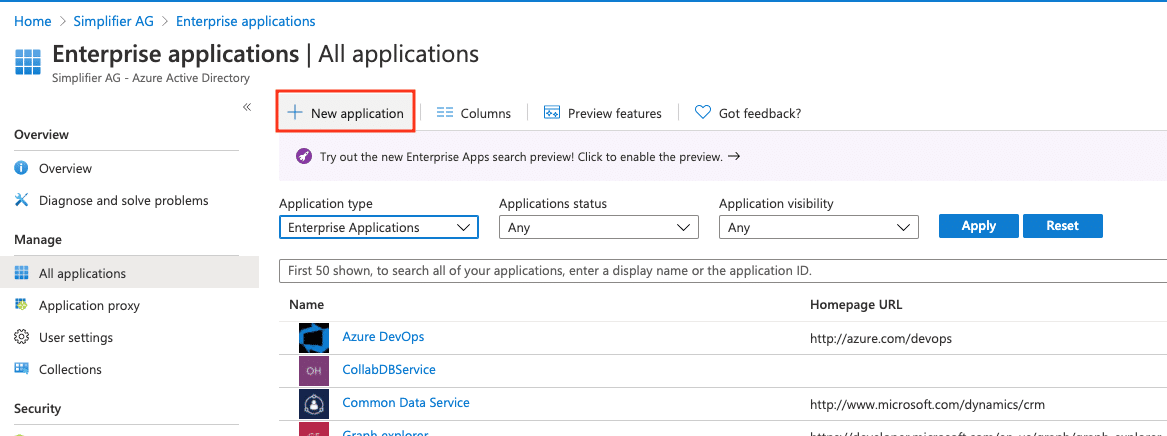

Neue Unternehmensanwendung erstellen

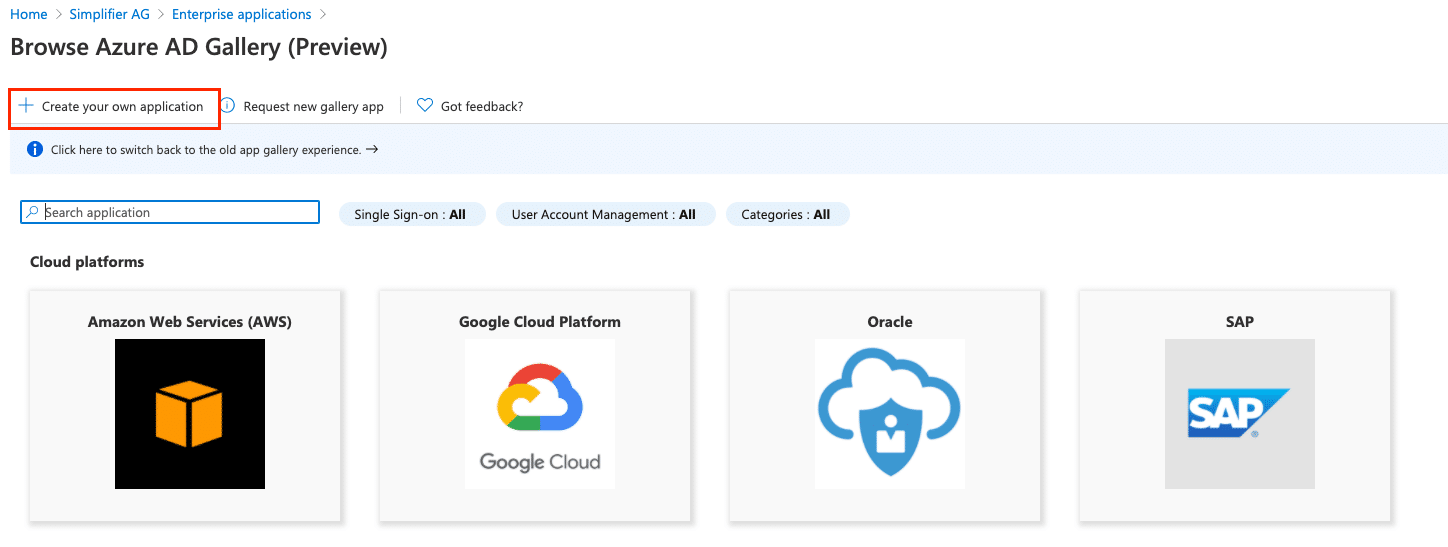

Eigene Anwendung erstellen auswählen

Geben Sie einen eindeutigen Namen wie die URL Ihrer Simplifier-Instanz ein und wählen Sie die Option

Integrieren Sie jede andere Anwendung, die Sie in der Galerie nicht finden

Klicken Sie auf die Schaltfläche Erstellen unten

Nach dem Erstellen der App werden Sie zu den App-Einstellungen weitergeleitet.

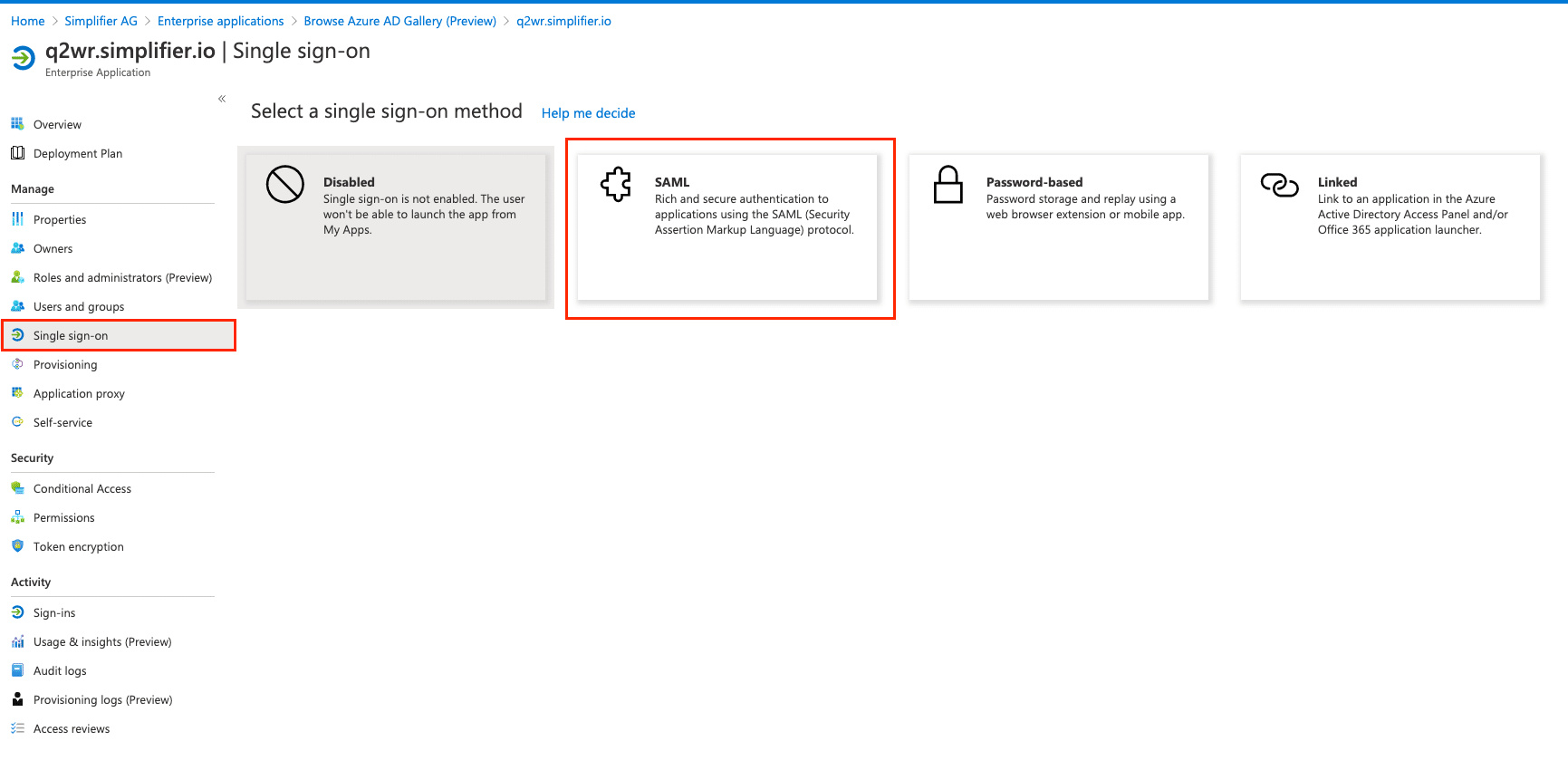

Wählen Sie im linken Menü Single-Sign-On und klicken Sie dann auf die SAML-Kachel

Schritt 3 – Konfigurieren des Simplifier Service Providers

Gehen Sie zu Einstellungen – Authentifizierung und erstellen Sie einen neuen Identity Provider

Mechanismus-Einstellungen

Die folgenden Einstellungen sind für die SAML-Autorisierung gegen Azure erforderlich.

| Service Provider Endpoint | Die Endpoint-URL, die im SAML-IDP-Provider konfiguriert werden muss |

| Service Provider Metadata URL | Die Metadata Document URL zum Hochladen oder Austauschen in den Identity Provider |

| Anzeigename | Der Anzeigename wird auf der Anmeldeschaltfläche angezeigt. |

| Assertions signieren | Wenn diese Option aktiviert ist, werden auch die Assertions innerhalb der SAML-Antwort signiert. Dies sollte für Azure Active Directory aktiviert werden |

| Maximum Lifetime (in seconds) | Wird verwendet, um zu bestimmen, ob eine Benutzeranmeldeanforderung innerhalb eines gültigen Zeitraums der letzten Anmeldung des Benutzers gesendet wird. Wenn ja, wird der Benutzer automatisch angemeldet, ohne dass er erneut einen Benutzernamen und ein Kennwort eingeben muss.Empfohlener Standardwert 28800 |

| Service Provider Entity ID | Eindeutige ID für die Registrierung von Simplifier innerhalb des externen Identity Providers

Diese ID wird auch über die Metadata URL ausgetauscht |

| Get IDP Metadata via URL | Sie sollten dies aktivieren (empfohlen), um die Metadaten direkt mit dem Identity Provider auszutauschen |

| URL for IDP Metadata | URL für Metadaten, die von Azure Active Directory bereitgestellt werden |

| Icon | Optionales Symbol zur Anzeige in der Anmeldeschaltfläche |

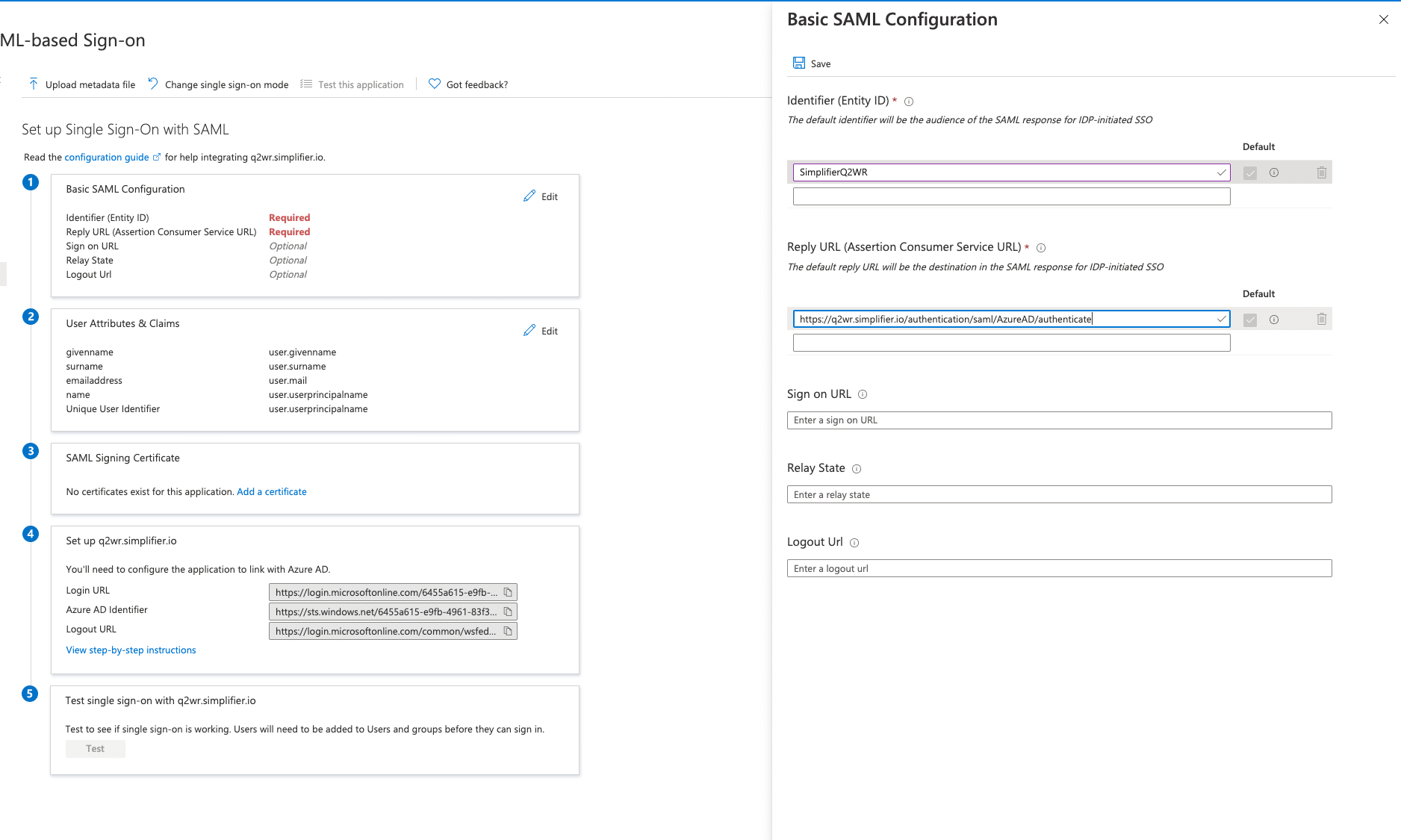

Kopieren Sie die Service Provider Endpoint URL und die Service Provider Metadata URL in die Azure SAML-Konfiguration

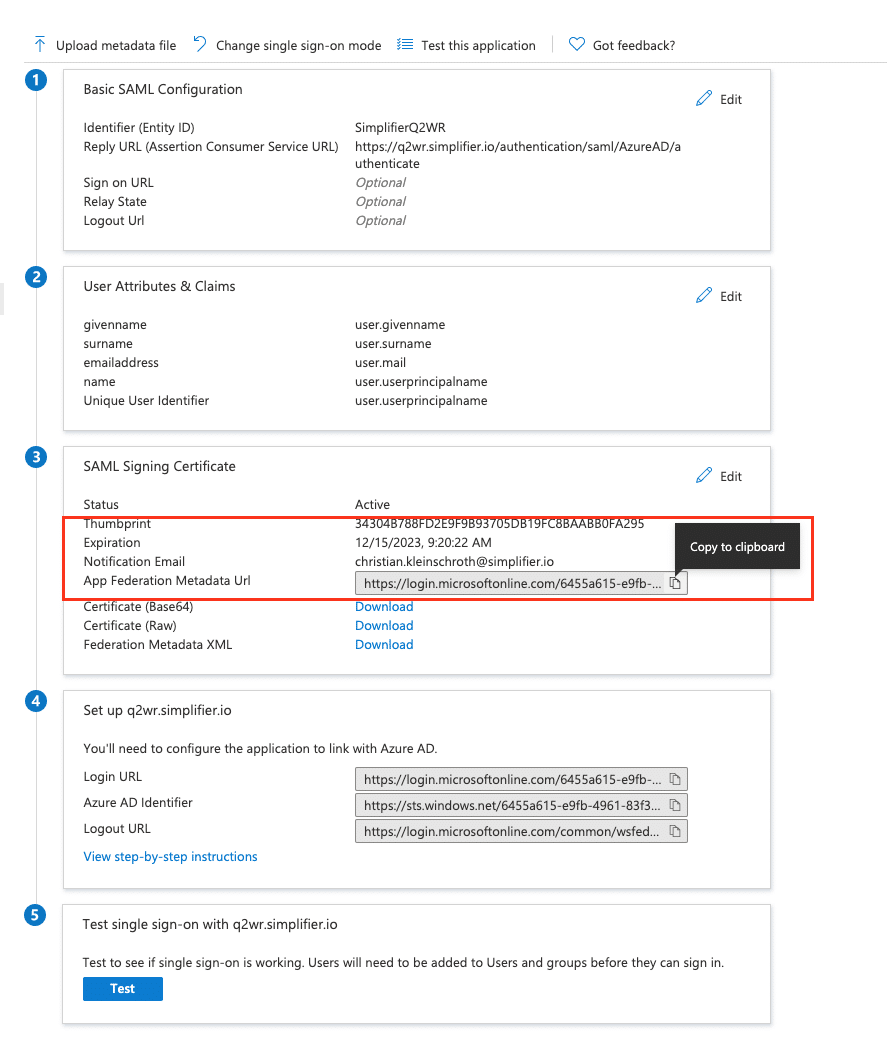

Nach dem Speichern der Konfiguration kopieren Sie die App Federation Metadata URL unten zurück in den Simplifier unter URL für IDP-Metadaten

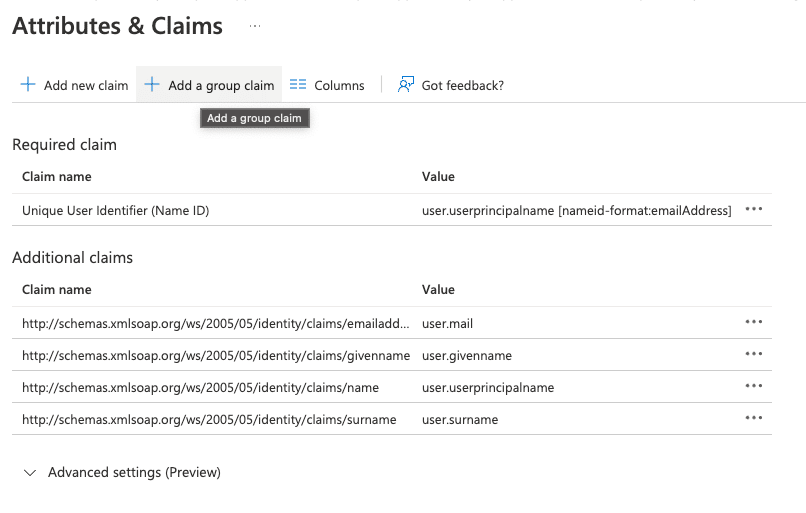

Fahren Sie mit Klick auf Benutzerdetails (Claim Setting) fort

| Benutzername | Eindeutiger Benutzername (Name-ID) für Simplifier-Benutzer

Standardwert: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name |

| First Name | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der den Vornamen enthält.

Standardwert: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

| Last Name | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der den Nachnamen enthält.

Standardwert: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname |

| E-Mail Address | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der die E-Mail-Adresse enthält

Standardwert: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

| Mobile Phone Number | Der Pfad, der auf den Eintrag des Benutzerprofils verweist, der die Mobiltelefonnummer enthält. |

Konfiguration speichern

Schritt 4 – Zuweisen von Benutzern und/oder Gruppen zur Unternehmensanwendung

Im Azure-Portal müssen Sie einzelne Benutzer oder Gruppen zuweisen, um sich erfolgreich bei Simplifier anzumelden

Schritt 5 Single-Sign-On für Connector / Integration

Wenn Sie sich erfolgreich bei Ihrem externen Identity Provider authentifiziert haben, können Sie Ihre Connector-Endpunkte so einrichten, dass sie das SAML-Token durchleiten.

Optionale Gruppensynchronisierung

Wenn Sie Azure Active Directory-Gruppen innerhalb von Simplifier synchronisieren möchten, müssen Sie zuerst einen zusätzlichen Gruppenanspruch in Azure Active Directory hinzufügen.

Weitere Informationen finden Sie in der offiziellen Azure AD-Dokumentation.

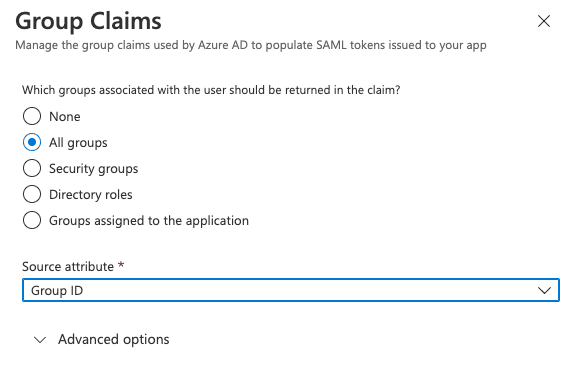

Gruppenanspruch hinzufügen

Fügen Sie den neuen Gruppenanspruch in den SAML 2.0-Einstellungen der registrierten Simplifier-Anwendung hinzu.

In der Gruppenanspruchskonfiguration können Sie das übertragene Attribut auf die Simplifier-Identitätsverwaltung wie die Gruppen-ID festlegen.

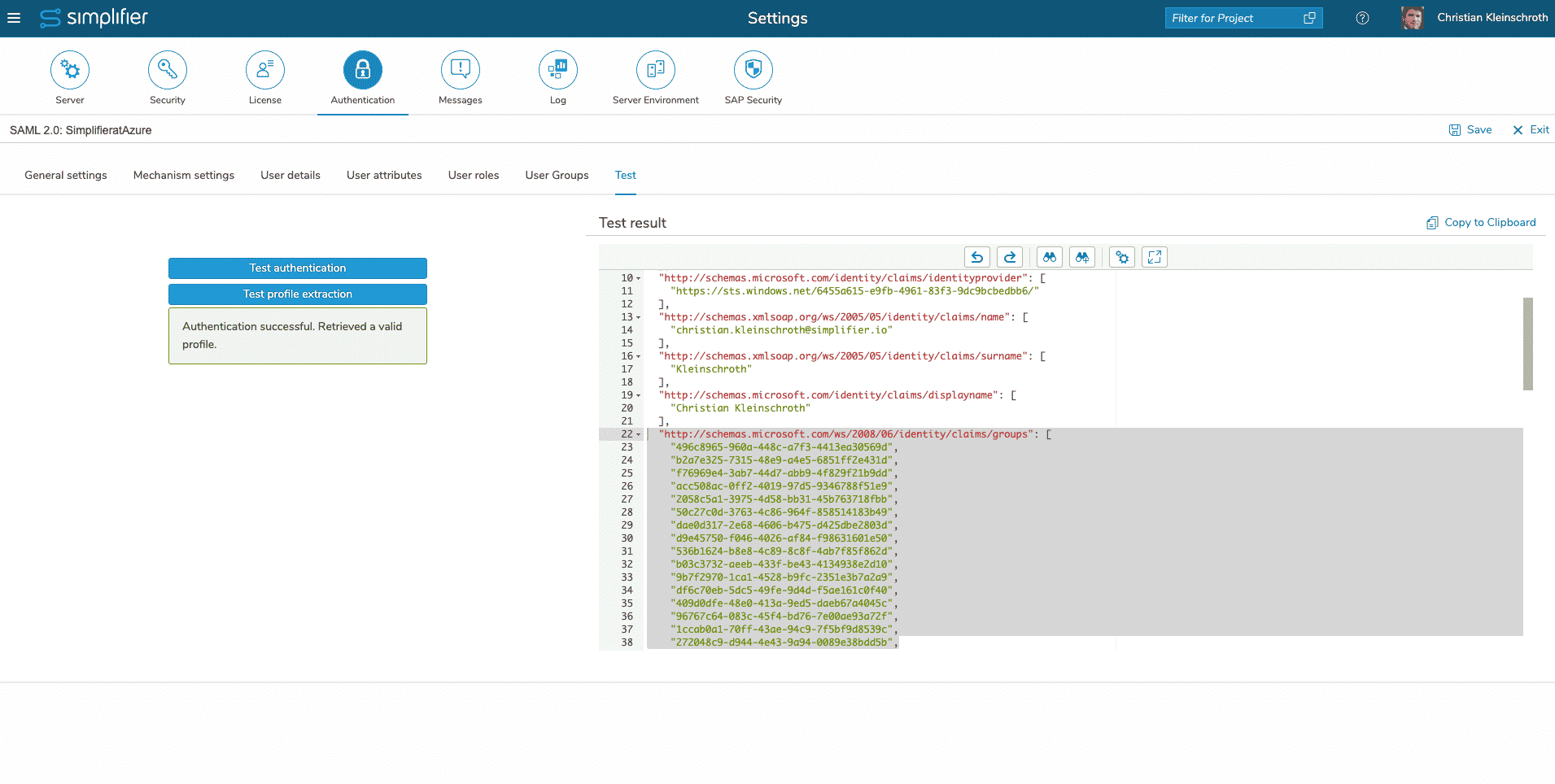

Testen Sie es innerhalb von Simplifier

Sie können die Übertragung von Gruppen-IDs testen, wenn Sie die Schaltfläche “Profile Extraction” in den Simplifier Identity Management Server Settting verwenden.

Erstellen Sie eine Simplifier-Gruppe für jede AD-Gruppe

Bevor wir die Gruppensynchronisierung innerhalb von Simplifier konfigurieren können, müssen wir die benötigten Simplifier-Gruppen erstellen – bitte beachten Sie die Dokumentation für Hinzufügen von Gruppen in der Benutzerverwaltung.

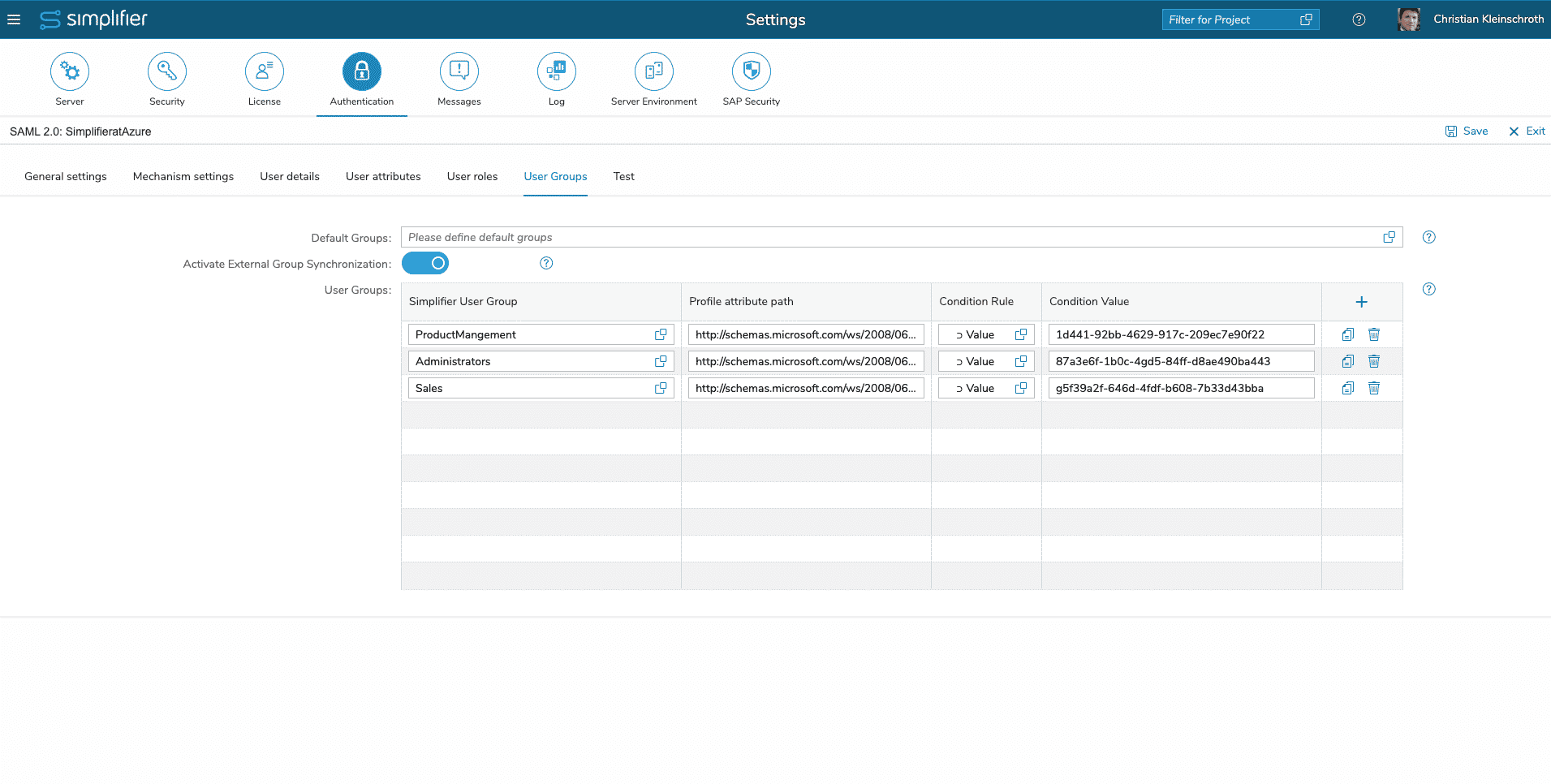

Konfigurieren Sie die Gruppensynchronisierung

Um die Gruppensynchronisierung zu konfigurieren, müssen Sie zuerst die Synchronisierung aktivieren und dann für jede Gruppe eine Zeile ausfüllen

| Column | Recommended Value |

| Simplifier User Group | Wählen Sie die zuvor erstellte Benutzergruppe aus |

| Profile attribute Path | Der Name des Profilattributs

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups |

| Condition Rule | ⊃ Value |

| Condition Value | Objekt- / Gruppen-ID der (Azure) AD-Gruppe wie

9d261611-92bb-4629-917c-209ec7e90f22 |